Das Wichtigste in Kürze

Beitrag teilen

Lesezeit 5 Minuten

Was ist ein Vulnerability Scanner?

Das Ziel von Vulnerability Scans ist, dass Schwachstellen in der IT-Infrastruktur frühzeitig erkannt werden können. Die erkannten Schwachstellen werden dann priorisiert (Vulnerability Management) und sollten dann auch gepatch werden (Patch Management).

Tools zum Durchführen von Vulnerability Scans können diesen Prozess vereinfachen, indem sie Schwachstellen automatisiert finden und sogar patchen. Damit kann die Belastung für das IT-Sicherheitsteam und den IT-Betrieb verringert werden.

Scans können von der IT-Abteilung oder über einen externen Dienstanbieter durchgeführt werden.

In der Regel vergleicht der Scan die Details der Angriffsfläche des Ziels mit einer Datenbank. Diese enthält Informationen über bekannte Sicherheitslücken.

Arten von Vulnerability Scans und Vulnerability Scannern

TOP Vulnerability Scanner

1. OpenVAS (Open Source)

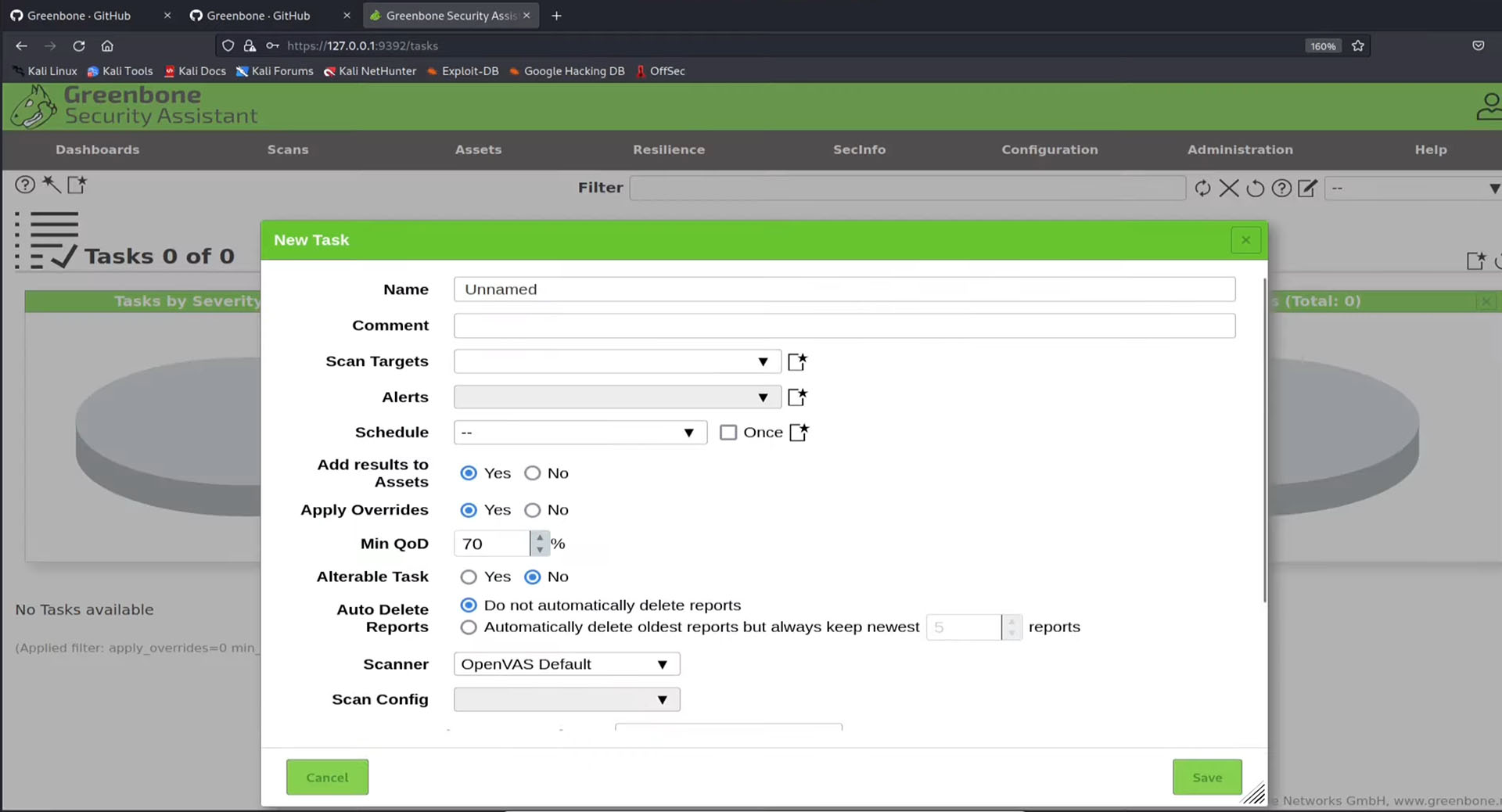

Das Open Vulnerability Assessment System ( OpenVAS) ist ein Schwachstellen-Scanner, der seit 2006 von Greenbone Networks entwickelt wird. Dabei handelt es sich um einen Vulnerability-Scanner mit einer Vielzahl verschiedener integrierter Tests mit einer Web-Schnittstelle zum Einrichten und Ausführen von Schwachstellen-Scans.

Es finden regelmäßige Updates der Datenbanken statt.

OpenVAS ist Teil einer kommerziellen Produktfamilie für Schwachstellenmanagement.

2. Nmap (Open Source)

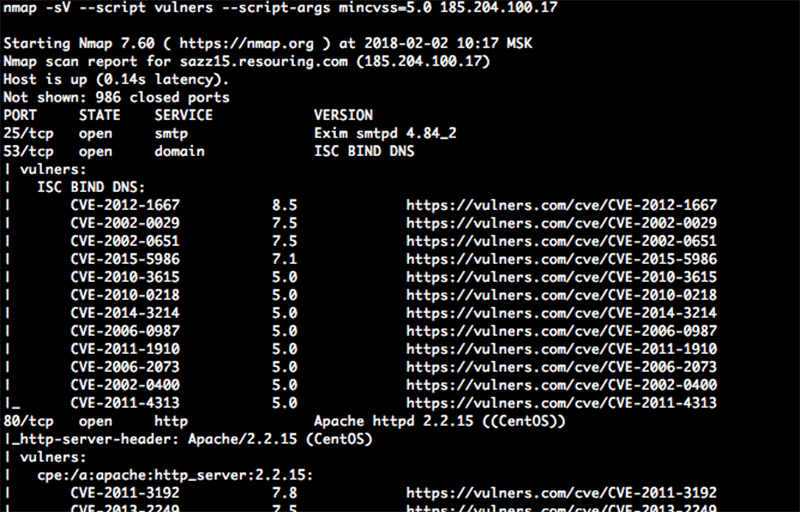

Nmap, als Abkürzung für Network Mapper, ist ein freies und quelloffenes Kommandozeilen-Tool. Nmap wird für das Scannen von Ports, der Überprüfung auf bekannte Schwachstellen und für die Kartierung von Netzwerken verwendet. Es ist ein Standardwerkzeug, das in keiner Linux-Distribution fehlt. Auch Versionen für sind verfügbar.

Durch seine Scripting-Engine (NSE) ist NMAP flexibel einsetzbar und kann nicht nur offene Ports, Betriebssysteme und Netzwerkdienste erkennen, sondern auch konkrete Prüfungen auf Schwachstellen durchführen.

Nmap hat seine Vorrangstellung dank der großen Gemeinschaft von Entwicklern und Programmierern, die es seit 1997 stetig pflegen und weiterentwickeln.

Nmap ist ein Port-Scanner, der gerne beim Penetration Testing eingesetzt wird.

3. Tenable.io Nessus

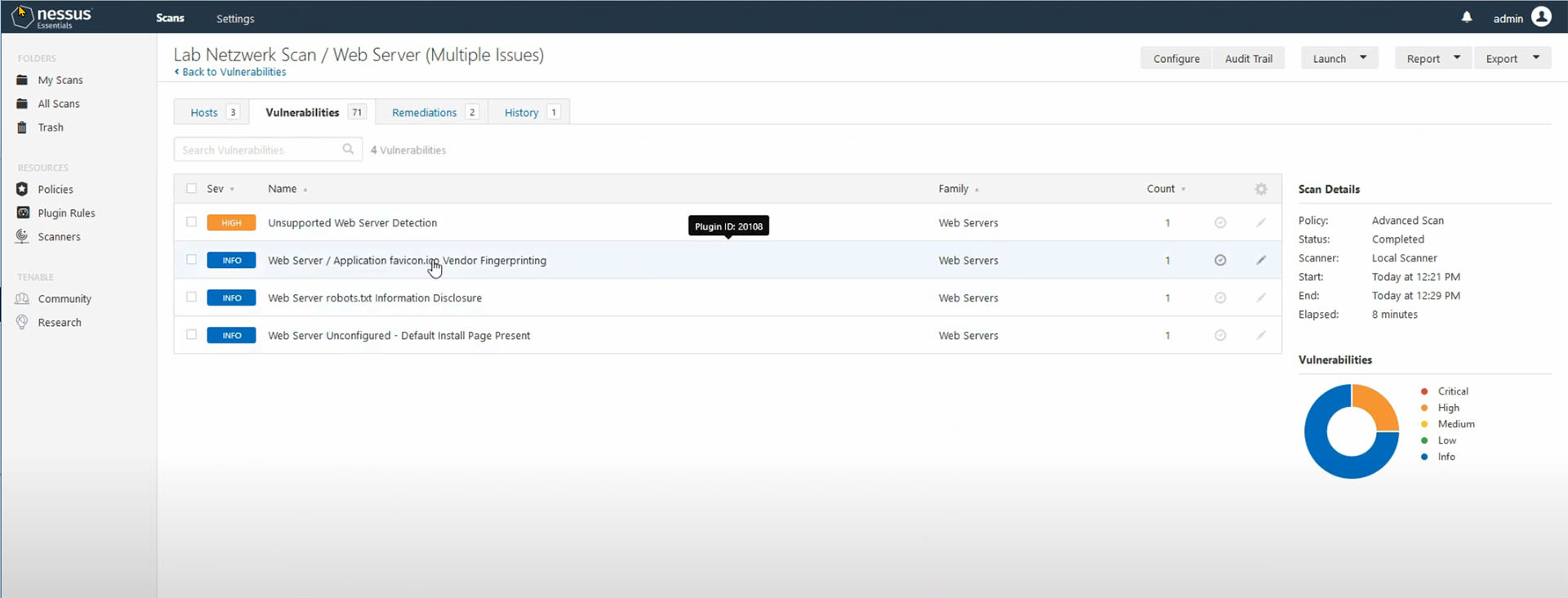

Nessus ist ein kostenpflichtiges Produkt, bietet aber einige Basis-Tools kostenlos an. Eine darauf aufbauende Cloud-Lösung ist verfügbar (tenable.io).

Nessus bietet jedoch einige Funktionen, die bei anderen kommerziellen Schwachstellen-Scannern nicht immer enthalten sind. Eine dieser Funktionen sind vorkonfigurierte Scans, die bestimmten Compliance-Anforderungen entsprechen.

Die Lösung arbeitet Client-Server basiert mit einer zentralen Management-Instanz und Scanner-Agenten die im Netzwerk verteilt werden können.

Tenable.io ist eine Cloud-Lösung für das Management und das Auffinden von Schwachstellen auf Basis von Nessus.

4. Qualys Vulnerability Management Scanner

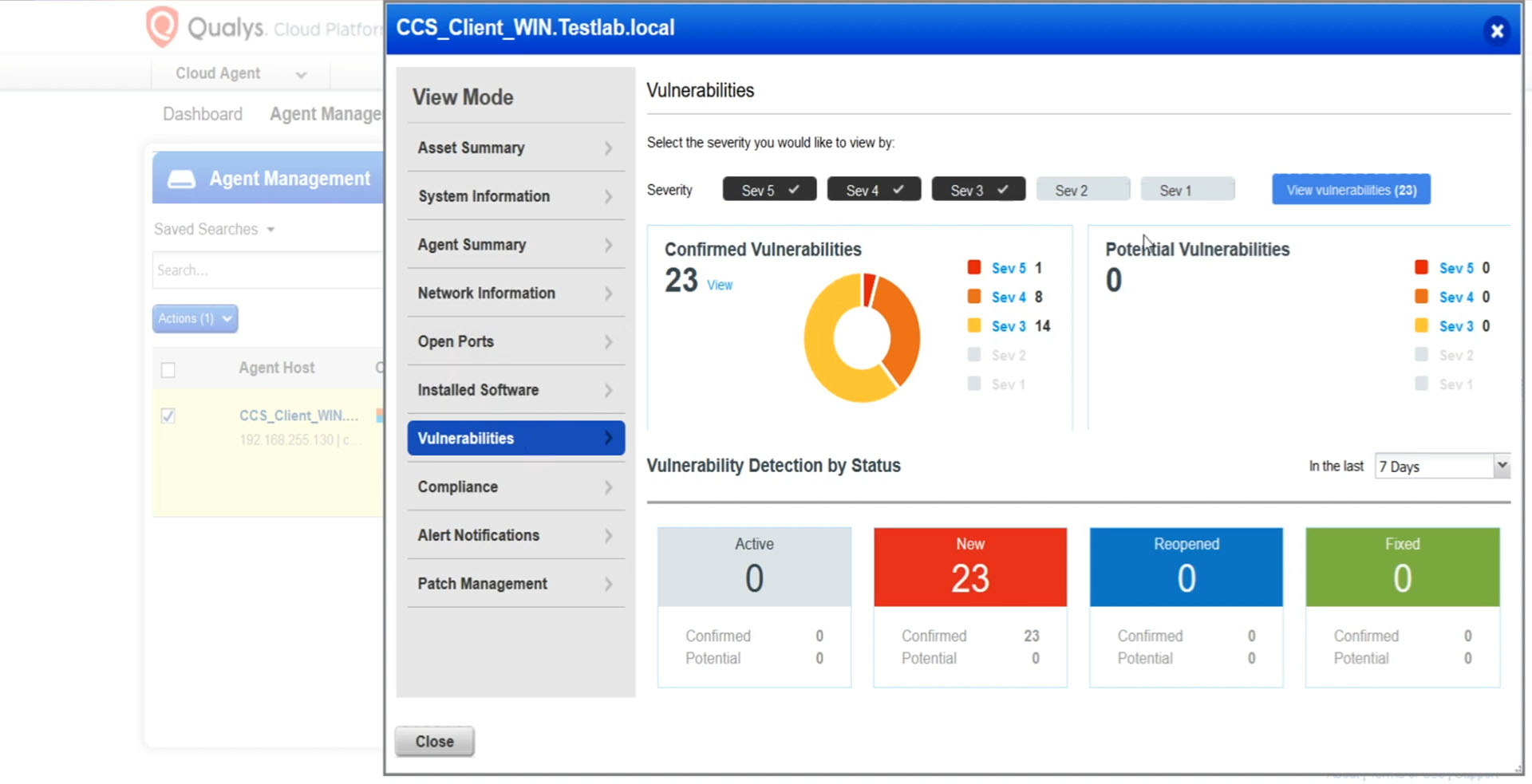

Qualys ist ein kommerzieller Scanner für Schwachstellen im Netzwerk und Webanwendungen. Die umfassende Lösung besitzt leistungsfähige Komponenten, die sowohl den Netzwerkbereich, Hostbereich also auch Webanwendungen abdecken.

Der Qualys Web Application Scanner versucht dabei beispielsweise diese OWSASP-Top-10 Schwachstellen für Webanwendungen, einschließlich SQL-Injection, Cross-Site Scripting (XSS), Cross-Site Request Forgery (CSRF), abzudecken.

Eine eingeschränkte Community-Edition ist ebenfalls verfügbar.

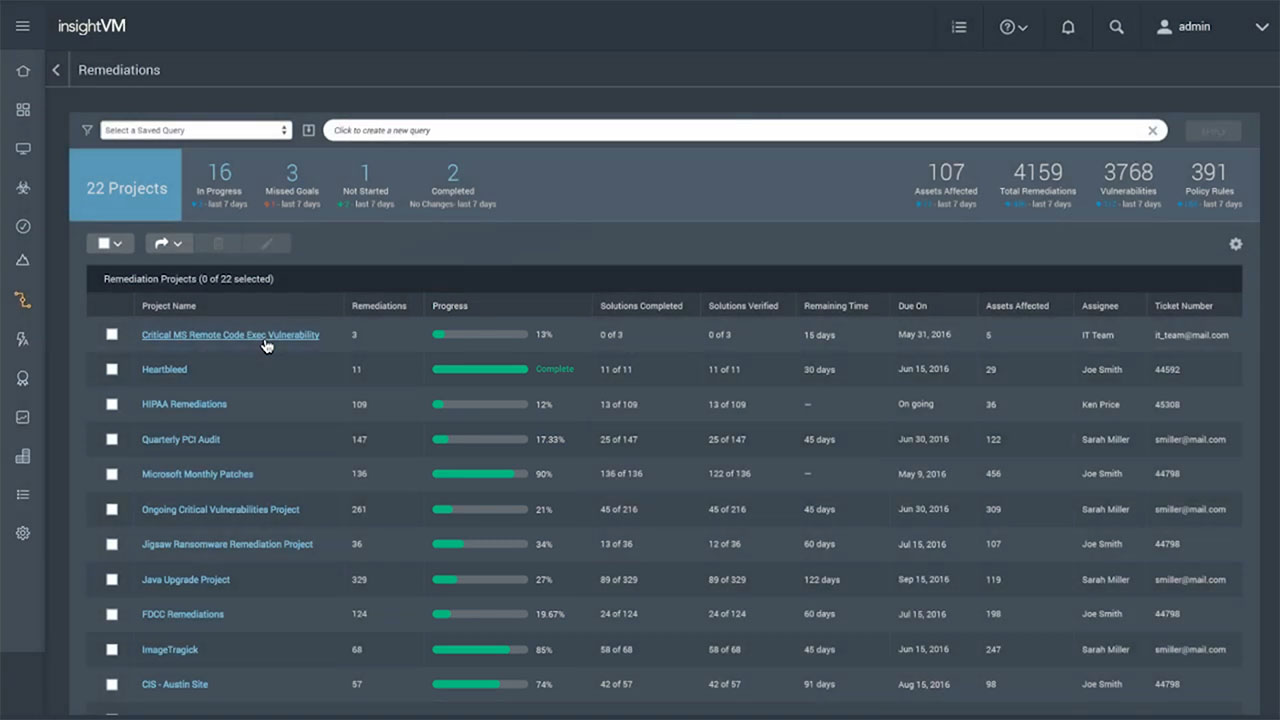

5. Rapid7 InsightVM (vormals Nexpose)

Rapid7 Nexpose ist ein Schwachstellen-Scanner, der ebenfalls den Lebenszyklus des Schwachstellen-Managements unterstützt, einschließlich Identifikation, Prüfung, Überprüfung und Berichterstattung.

Nexpose wird als eigenständige Software, als Hardware-Appliance, als virtuelle Maschine, als managed Service oder als private Cloud-Bereitstellung verkauft. Die Benutzerinteraktion erfolgt über einen Webbrowser. Es gibt eine kostenlose, aber begrenzte Community-Edition sowie kommerzielle Versionen

TOP Web Application Vulnerability Scanners

Im Gegensatz zu den vorhergehend aufgeführten Schwachstellenscannern sind spezialisierte Scanner für Web-Applikationen darauf ausgelegt den Entwicklungsprozess zu begleiten.

Viele kommerzielle Tools wie

werden durch Entwicklerteams ihm Rahmen ihrer DevSecOps Prozesse verwendet.

Diese Werkzeuge sind sehr umfassender Scanner für Webanwendungen, die DAST (Dynamic Application Security Testing) , IAST (Interactive Application Security Testing) und SCA (Software Composition Analysis) unterstützen. Diese können nach Sicherheitsproblemen auf Websites und in Web-APIs scannen.

Der Fokus ist dabei auf den OWASP-Top-10 sowie der allgemeinen Identifizierung von Sicherheitsproblemen in Webanwendungen wie SQL-Injections (SQLi) oder Cross-Site Scripting (XSS).

Die Software Composition Analysis hilft dabei die „Supply Chain“ der entwickelten Software besser sichtbar zu machen und kann eine Liste der in verwendeten Technologien erstellen.

Weitere Scanner

Es sei darauf hingewiesen, dass die obigen Listen und Beispiele keinen Anspruch auf Vollständigkeit erheben. Dennoch deckt sie unserer Erfahrung viele der in der Praxis vorkommenden Vulnerability Scanner ab.

Es gibt mittlerweile eine Unmenge an Dienstleistern die online ihre Vulnerability-Scanner feilbieten. Häufig steck technisch eines oder mehrere der oben aufgeführten Tools dahinter. Diese können dann über eine mehr oder weniger komfortable Web-Oberfläche bedient werden.

Auch gibt es noch sehr viele spezielle Werkzeuge wie Metasploit, Burp Suite, Nikto und andere. Diese werden gerne als Hilfsmittel ihm Rahmen von Penetrationstests genutzt oder für andere spezielle Anwendungsfälle eingesetzt werden. Als alleiniger Schwachstellenscanner sind sich jedoch nicht sinnvoll einsetzbar.

Häufige Fragen

Was sind Schwachstellen-Scanner?

Bei Schwachstellen-Scannern handelt es sich um Software, die Netzwerke und Netzwerkressourcen auf bekannte Schwachstellen hin durchsucht, identifiziert und bewertet. Sie dokumentieren alle Netzwerkzugangspunkte und angeschlossenen Geräte und vergleichen dann die Ergebnisse der Scans mit bekannten Schwachstellen in einer Datenbank.

Was sind die wichtigsten Merkmale von Schwachstellen-Scannern?

Die wichtigsten Funktionen von Software zum Scannen von Sicherheitslücken lassen sich in zwei Hauptgruppen unterteilen: Identifizierung und Korrelation sowie Bewertung.

Was ist der Unterschied zwischen Identifizierung und Korrelation?

Schwachstellen-Scanner erkennen und klassifizieren Geräte, offene Ports, Betriebssysteme und Software, die mit einem Netzwerk verbunden sind, und setzen diese Informationen dann in Beziehung zu den neuesten bekannten Schwachstellen. Sie können auch Fehlkonfigurationen aufdecken.

Warum werden Schwachstellen bewertet?

Nach der Identifizierung einer Schwachstelle bewerten und beurteilen diese Tools auch den Grad des Risikos für jede einzelne Schwachstelle. Sie können auch eine Ursachenanalyse durchführen, um die Ursache des Problems zu finden. Diese Informationen geben Aufschluss darüber, welche Schwachstellen vorrangig behandelt werden müssen.

Externes oder internes Scannen auf Sicherheitslücken?

Externe Scans werden von außerhalb des Netzwerks durchgeführt, um Schwachstellen bei Servern und Anwendungen zu identifizieren, die direkt über das Internet zugänglich sind. Interne Scans hingegen identifizieren Schwachstellen, die es Angreifern ermöglichen könnten, sich seitlich im Netzwerk zu bewegen.

Authentifiziertes oder nicht-authentifiziertes Scannen?

Authentifizierte Scans werden von authentifizierten Benutzern mit legitimen Anmeldedaten durchgeführt. Diese Scans sind oft umfassender als nicht-authentifizierte Scans, da mehr interne Informationen zur Verfügung stehen.

Nicht-authentifizierte Scans verwenden keine Anmeldedaten. Dies liegt daran, dass es sich lediglich um einen Oberflächen-Scan handelt. Sie identifizieren Hintertüren, abgelaufene Zertifikate, nicht gepatchte Software, schwache Passwörter und schlechte Verschlüsselungsprotokolle.

Penetrationstests oder Schwachstellenscans?

Penetrationstests und Schwachstellenscans dienen ähnlichen Zwecken, verwenden aber unterschiedliche Methoden. Penetrationstests werden eingesetzt, um Schwachstellen tatsächlich auszunutzen. Scannen dient dazu, potenzielle Schwachstellen zu ermitteln, bevor Penetrationstests durchgeführt werden. Logikfehler und Fehler im Bereich Authentisierung oder Autorisierung werden durch Schwachstellenscanner so gut wie gar nicht aufgedeckt.

Inhalt

Auch interessant

Was ist Datensicherheit? Standards & Technologien

Datensicherheit ist ein wichtiges Thema für alle Unternehmen und Behörden. Erfahren Sie hier mehr über Bedrohungen, Maßnahmen und den rechtlichen...

Weiterlesen...

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Angriffsvektor und Angriffsfläche

Ein Angriffsvektor ist eine Möglichkeit für Angreifer, in ein Netzwerk oder IT-System einzudringen. Zu den typischen Angriffsvektoren gehören ...,

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

IT-Sicherheitskonzept in 8 Schritten

Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Es geht darum, die...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Was ist MITRE ATT&CK?

Das MITRE ATT&CK Framework ist eine laufend aktualisierte Wissensdatenbank, bestehend aus Taktiken und Techniken von Cyber-Angreifern über den...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

CVSS (Common Vulnerability Scoring System)

Der CVSS Score bietet eine numerische Darstellung (0,0 bis 10,0) des Schweregrads einer Sicherheitslücke in der IT. Wir erklären wie das Common...

Weiterlesen...

Schutzziele der Informationssicherheit

Die Informationssicherheit soll die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...

Firewall-Grundlagen & Firewall-Architektur

Firewalls spielen eine entscheidende Rolle beim Schutz von Unternehmensnetzen. Malware, Cyberangriffe und Datenschutzverletzungen können mit dem...

Weiterlesen...Benötigen Sie einen Schwachstellen-Scan oder einen Pentest?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!