Das Wichtigste in Kürze

Beitrag teilen

Lesezeit 7 Minuten

1 Was ist Datensicherheit?

Unter Datensicherheit versteht man den angemessenen Schutz von Daten, unabhängig davon, ob sie personenbezogen sind oder nicht. Datensicherheit soll dabei nicht nur Daten wie technische Spezifikationen, Firmengeheimnisse oder Quellcode, sondern auch analoge Daten wie ausgedruckte Dokumente und auch personenbezogene Daten schützen.

Unternehmen und Behören können eine Reihe von Maßnahmen ergreifen, um den Schutz von analogen und digitalen Daten vor Bedrohungen sicherzustellen. Die Schutzmaßnahmen selbst können dabei entweder organisatorisch oder technisch ausfallen.

2 Was sind die Ziele der Datensicherheit?

Die wichtigsten Ziele der Datensicherheit sind es Daten aller Art vor Bedrohungen zu schützen - vom Verlust über die Manipulation bis hin zur Löschung dieser Daten. Damit sollen die drei wichtigsten Schutzziele - Vertraulichkeit, Integrität und Verfügbarkeit - erreicht werden.

3 Welche Gesetze und rechtlichen Vorgaben gibt es zur Datensicherheit?

Unternehmen in Deutschland und Europa sind gesetzliche verpflichtet ein angemessenes Risikomanagement umzusetzen und folglich auch die Regelungen zum Umgang mit IT-Risiken festzulegen. In diesem Abschnitt werden die wichtigsten gesetzlichen Regelungen und Standards zur Unternehmens-IT aufgelistet und kommentiert.

Außer gesetzlichen Vorgaben gibt es auch noch Sicherheitsstandards wie ISO 27001 oder TISAX. Sie haben alle das Ziel Unternehmen und Behörden bei der Reduzierung der Risiken der Datenverarbeitung auf ein akzeptables Maß zu unterstützen.

Datenschutz-Grundverordnung und Bundesdatenschutzgesetz

Die Datenschutz-Grundverordnung (DSGVO) ist eine EU-Verordnung und gilt unmittelbar in jedem Mitgliedstaat der EU. Sie bedarf keiner Umsetzung in nationales Recht. Die DSGVO legt Rechte, Pflichten und Maßnahmen zum Schutz personenbezogener Daten fest.

Das aktualisierte Bundesdatenschutzgesetz (BDSG) gilt seit dem 25.05.2018 und ergänzt die DSGVO seitdem nur noch. Die DSGVO und das BDSG sind gemeinsam anzuwenden.

IT-Sicherheitsgesetz

Seit Mai 2021 ist das novellierte IT-Sicherheitsgesetz (IT-Sig 2.0) in Kraft. Es erweitere die Regelungen für die Betreiber kritischer Infrastrukturen (KRITIS) erheblich.

Zu den Neuerungen gehören unter anderem der verpflichtende Einsatz von Systemen zur Angriffserkennung ab Mai 2023, erweiterte Meldepflichten bei Störungen und die Anzeigepflicht von sicherheitskritischen kritischen Komponenten.

Zu den kritischen Infrastrukturen gehören Betreiber ab einer festgelegten Mindestgröße in Branchen wie der Energie- und Wasserversorgung, Gesundheit, Finanzen oder auch IT- und Telekommunikation.

Gesetz zur Kontrolle und Transparenz im Unternehmensbereich

Mit dem Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) wurden 1998 das HGB, GmbHG und das AktG inhaltlich geändert, um eine klare Verantwortung der Geschäftsführung für die IT-Sicherheit festzuschreiben.

Nur bei nachweislicher Umsetzung aller geforderten Maßnahmen zur IT-Sicherheit und dem IT-Risikomanagement kann sich die Geschäftsleitung aus der Verantwortung ziehen.

Weitere gesetzliche Regelungen

Es gibt noch einige weitere gesetzliche Rahmenbedingungen und Gesetzestexte, die im IT-Umfeld eine Wirkung entfalten.

Es sei darauf hingewiesen, dass die vorhergehende Liste nur als Anhaltspunkt dienen soll und eine Rechtsberatung nicht ersetzen kann.

4 Was sind die Bedrohungen der Datensicherheit?

Die Bedrohungen der Datensicherheit von Unternehmen sind so vielfältig wie die möglichen Folgen. Lassen Sie uns das anhand einiger praktischer Beispiele illustrieren.

Cyberangriff durch Ransomware

Cyberkriminelle versuchen durch Phishing oder andere Social-Engineering-Techniken in die IT-Umgebung eines Unternehmens einzudringen und dabei Malware wir Ransomware zur Ausführung zu bringen. Ransomware ist dabei hauptsächlich ein Verfügbarkeitsangriff.

Ungeschützte Nutzung von USB-Sticks

Durch die ungeschützte Nutzung von USB-Sticks kann sowohl Malware ins Unternehmen eingeschleppt werden als auch Daten aus dem Unternehmen unkontrolliert abfließen.

Verlust von Firmenlaptops

Bei Verlust einen Firmenlaptops besteht immer die Gefahr, dass Firmendaten, persönliche Daten, VPN-Zugangsinformationen, Passwörter oder ähnliches in nicht-autorisierte Hände gelangen.

Ungeschütztes Firmennetzwerk

Mitarbeiter bringen eigene Geräte mit und schließen diese an das Firmennetzwerk an. Je nach Konfiguration des Netzwerkes kann dies ein massives IT-Sicherheitsproblem darstellen.

Feuer am Standort

Ein Brandfall an einem Firmenstandort kann ein massives Verfügbarkeitsproblem von Daten hervorrufen.

5 Wie unterscheiden sich Datensicherheit und Datenschutz?

Während es bei der Datensicherheit in erster Linie um den allgemeinen technischen Schutz von Daten geht, zielt der Datenschutz auf den Schutz einer ganz bestimmten Art von Daten, nämlich der personenbezogenen Daten.

Die Datensicherheit hat das Ziel alle Unternehmensdaten zu schützen, ohne Einschränkungen hinsichtlich der Art der Daten.

Personenbezogene Daten müssen nicht nur technisch geschützt und somit sicher aufbewahrt werden, sondern auch die Erhebung, Verarbeitung und Weitergabe muss eingeschränkt werden.

Der Unterschied zwischen Datensicherheit und Datenschutz wird insbesondere dann deutlich, wenn sie unvereinbar sind. Cloud-Dienste sind häufig aus Sich des Datenschutzes fragwürdig, da die Nutzung durch externe Anbieter nicht mehr nachvollziehbar und kontrollierbar ist.

Hingegen kann sich die Nutzung von cloudbasierten Diensten positiv auf die Datensicherheit auswirken. Mit ihren Skalenvorteilen ist es Cloud-Anbietern oft möglich IT-Sicherheitsmaßnahmen zu ergreifen, die für KMUs so nicht umsetzbar sind. Ebenfalls sind häufig umfangreiche Datensicherungsmaßnahmen (Backups) Bestandteil der Angebote.

6 Welche Maßnahmen erhöhen die Datensicherheit?

Auch wenn es kein „goldenes Paket“ gibt, das einen garantierten Schutz vor Bedrohungen bietet, so lassen sich doch eine Reihe von Maßnahmen ableiten, die vor den gefährlichsten Cyberangriffen einen sehr guten Schutz bieten.

Ein solches Maßnahmenpaket umfasst technische und organisatorische Maßnahmen. Das Center of Internet Security (CIS) veröffentlicht und aktualisiert dazu eine Liste kritische Sicherheitsmaßnahmen, die fast alle in der Praxis vorkommenden Angriffe abwehren können. Diese Liste umfasst drei Ausbaustufen. Nachfolgend führe ich die grundlegenden Maßnahmen daraus auf, die von jedem Unternehmen umgesetzt werden sollten - auch aus Gründen des Datenschutzes.

Meine Empfehlung ist, dass Sie die bereits umgesetzten Maßnahmen kritisch mit der nachfolgenden Liste abgleichen. Sind Maßnahmen daraus noch gar nicht etabliert, sollte dies frühestmöglich angegangen werden.

Grundlegendes

- Security Awareness: Führen Sie ein Schulungskonzept ein, um Mitarbeiter im Umgang mit sensiblen Daten und IT-Systemen zu schulen. Die Schulungen sollten bei der Einstellung und mindestens einmal jährlich erfolgen. Der Umgang mit Social-Engineering-Angriffen, sicheren Authentifzierungsverfahren und sensiblen Daten sollten dabei mitberücksichtigt werden.

- Behandlung von Sicherheitsvorfällen: Legen Sie mindestens eine Person fest, die sich um die Behandlung von Sicherheitsvorfällen kümmert. Falls Sie mit einem externen Anbieter zusammenarbeiten, legen Sie eine interne Person fest, die für die Abstimmung verantwortlich ist. Ebenfalls sollte klar geregelt sein, wie potentielle Sicherheitsvorfälle gemeldet werden können.

- Service-Provider: Erstellen Sie eine Liste der von Ihnen genutzten Service-Provider und Cloud-Dienste mit wichtigen Ansprechpartnern und welche Art von Daten übertragen werden dürfen.

- Regelungen zur Heimarbeit: Führen Sie Rahmenbedingungen zur Heimarbeit ein (Sicherheitsrichtlinien, Firmenlaptop, VPN, 2FA, usw.)

- Sichere Arbeitsbereiche mit Zugangskontrolle: Umsetzung von gesicherten Arbeitsbereichen für die eigenen Mitarbeiter mit Zugangskontrolle

Management von IT-Systemen

- Liste von IT-Systemen: Erstellen Sie eine Liste von allen freigegebenen IT-Systemen wie Benutzer-Clients, Servern, Netzwerkgeräten, IoT-Geräten usw.

- Entfernen von nicht freigegebenen Geräten aus dem Netzwerk: Prüfen Sie regelmäßig, ob nicht freigegebenen Geräte an Ihr Netzwerk angeschlossen sind und entfernen Sie diese.

- Einsatz von Verschlüsselung: Verschlüsseln Sie alle Benutzer-Clients, insbesondere alle Laptops und mobilen Datenträger. Ebenso sollten Webseiten nur über HTTPS verfügbar sein.

- Host-basierte Firewall: Nutzen Sie eine Host-basierte Firewall mit einer Default-Deny-All-Regel - falls umsetzbar auch im internen Netzwerk.

- Anti-Malware: Installieren Sie eine Anti-Malware-Lösung auf allen Netzwerkgeräten. Konfigurieren Sie automatische Updates für diese Software.

Datenverwaltung

- Daten-Inventar: Erstellen Sie eine Liste von sensiblen Daten.

- Management des Zugriffs auf sensible Daten: Stellen Sie sicher, dass der Zugriff auf sensible Daten nur nach Freigabe und nach dem Need-to-Know-Prinzip erfolgt.

- Sicheres Löschen von Daten: Stellen Sie sicher, dass es einen effektiven Prozess zum Löschen von nicht mehr benötigten Daten gibt.

- Backups: Eine regelmäßige automatische Datensicherung in eine gesicherte, isolierte Umgebung stellt sicher, dass der Schaden im Fall eines potentiellen Datenverlustes begrenzt ist. Regelmäßigen Tests zur Wiederherstellung sind ebenfalls dringend angeraten.

Anwendungen & Software

- Software-Inventar: Erstellen Sie eine Liste von zugelassener Software innerhalb des Unternehmens.

- Verfügbarkeit von Sicherheitspatches: Stellen Sie sicher, dass alle zugelassene Software (inklusive Betriebssysteme, Browser und E-Mail-Clients) durch den Anbieter mit Patches und Sicherheitsupdates versorgt wird.

- Sichere Konfiguration: Alle IT-Systeme sollten in einer standardisierten Form gleich sicher konfiguriert werden.

- Schwachstellenmanagement: Ein Prozess zum Erkennen, Priorisieren und zeitnahem Schließen aller Schwachstellen sollte etabliert sein.

- Automatisiertes Patchen: Falls möglich sollten Betriebssysteme und andere Software automatisiert gepatcht werden.

Management des Netzwerks

- Logging: Legen Sie fest ob Event-Logs auf den Systemen selbst oder zentral mit einem Log-Management-System gesammelt werden sollen. Sorgen Sie dafür, dass alle relevanten Events geloggt werden.

- DNS-Filterung: Setzen Sie eine DNS-Filterlösung ein die den Zugriff auf bekannt bösartige Domains blockiert.

Benutzerverwaltung und Zugriff durch Benutzer

- Benutzeraccount-Inventar: Eine Übersicht aller Benutzer sollte gepflegt werden. Falls ein Mitarbeiter ausscheidet,

- Automatischer Logout: Nach ein paar Minuten Inaktivität sollten Sie alle Benutzersessions sperren. Bei Windows sollte sich den Bildschirmschoner nach 3-5 Minuten aktivieren.

- Zwei-Faktor-Authentisierung: Für administrative Tätigkeiten und externen Zugriff auf das Netzwerk und alle über das Internet erreichbaren Anwendungen muss eine Zwei-Faktor-Authentisierung aktiviert sein. Biometrische Systeme wie Windows Hello sind auch eine Option, wenn sie mit SSO sicher eingesetzt werden.

- Passwortlänge: Die Passwortlänge sollte 14 Zeichen oder mehr betragen. Bei 2FA genügen 8 Zeichen für eine PIN.

- Trennung administrativer Konten: Administrative Konten und Benutzerkonten müssen getrennt sein. Das führt dazu, dass System-Administratoren oft zwei oder mehrere Konten haben: Ein Benutzerkonto und einer oder mehrere administrative Konten.

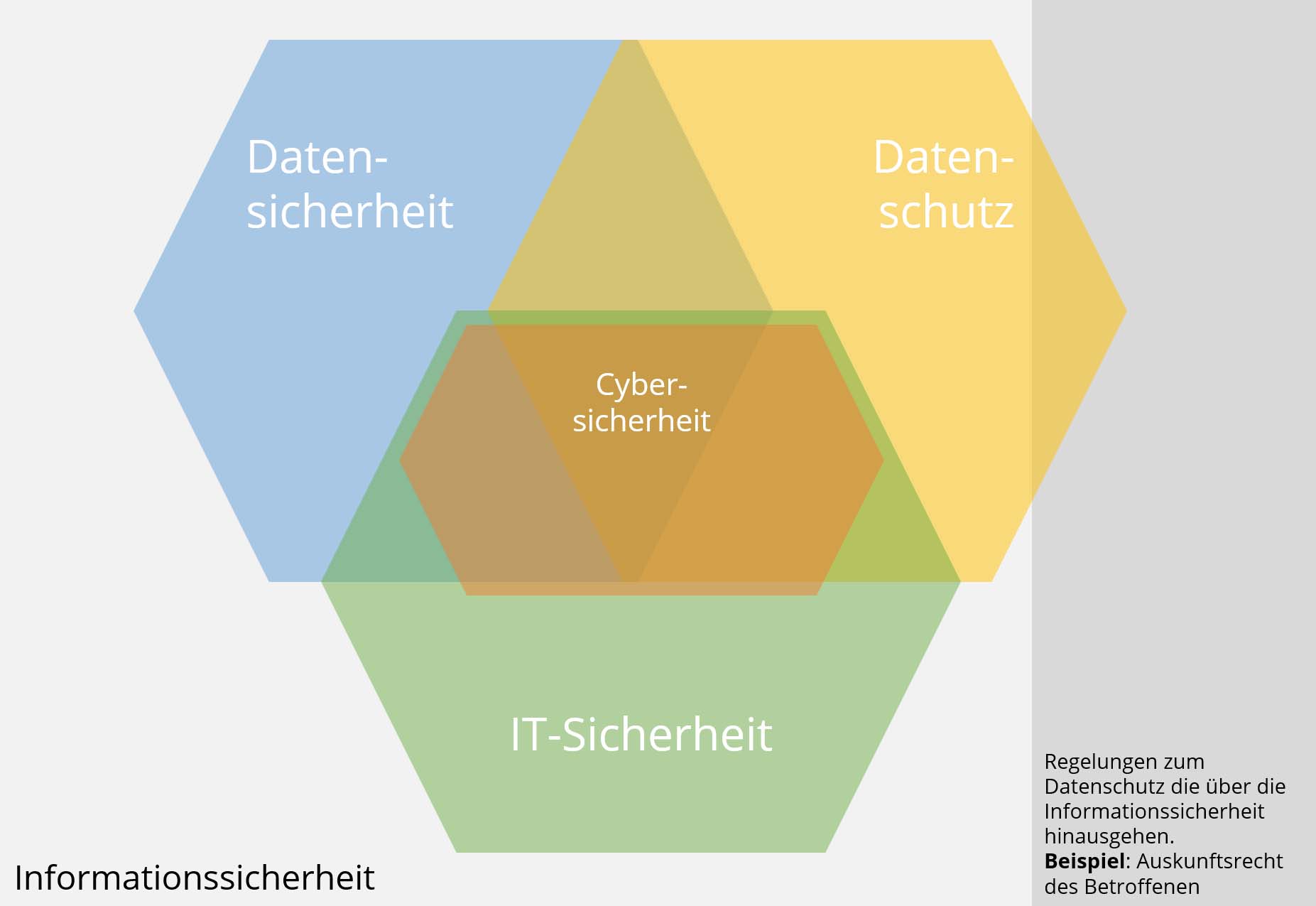

7 Datensicherheit vs Informationssicherheit vs Cybersecurity

Um ehrlich zu sein, einige der Begriffe sind in der Praxis austauschbar. Somit fällt eine exakte Abgrenzung und eine klare Definition der Begriffe schwer, da sie in Abhängigkeit von Kontext und Autor unterschiedlich interpretiert werden. Dennoch soll die folgende Abgrenzung eine Orientierung bieten:

| Begriff | Beschreibung |

|---|---|

| Datensicherheit | Die Datensicherheit soll die drei Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Daten durch technische und organisatorische Maßnahmen sicherstellen. Der Begriff Daten umfasst häufig auch analoge Daten, seltener, aber weitergehende Konzepte wie 'das gesprochene Wort'. Der Begriff Daten wird häufig im regulatorischen Kontext verwendet, beispielsweise im BDSG. |

| Datenschutz | Unter Datenschutz versteht man den maßgeblich durch Gesetze wie das BDSG und die DSGVO vorgeschriebenen Schutz und Kontrolle von personenbezogenen Daten. |

| Informationssicherheit | Die Informationssicherheit soll die drei Schutzziele durch technische und organisatorische Maßnahmen für Informationen sicherstellen. Die Informationssicherheit befasst sich immer mit allen Informationen, unabhängig vom Informationsträger. Der Begriff Informationen wird üblicherweise in Sicherheitsstandards wie ISO 27001 oder dem IT-Grundschutz verwendet. |

| IT-Sicherheit | Die IT-Sicherheit möchte die drei Schutzziele für den Kontext der Informationstechnologie umsetzen. |

| Cybersicherheit | Die Cybersicherheit möchte die IT-Sicherheit gegenüber Angriffen aus dem Internet aufrechterhalten. Insbesondere im Umfeld von Behörden und im anglo-amerikanischen Sprachraum werden IT-Sicherheit und Cybersicherheit aber gleichgesetzt. |

Inhalt

Auch interessant

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Angriffsvektor und Angriffsfläche

Ein Angriffsvektor ist eine Möglichkeit für Angreifer, in ein Netzwerk oder IT-System einzudringen. Zu den typischen Angriffsvektoren gehören ...,

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

IT-Sicherheitskonzept in 8 Schritten

Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Es geht darum, die...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Was ist MITRE ATT&CK?

Das MITRE ATT&CK Framework ist eine laufend aktualisierte Wissensdatenbank, bestehend aus Taktiken und Techniken von Cyber-Angreifern über den...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

Top 10 Vulnerability Scanner für 2025

Vulnerability Scanner sind automatisierte Tools, mit denen Unternehmen prüfen können, ob ihre Netzwerke, Systeme und Anwendungen Sicherheitslücken...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

CVSS (Common Vulnerability Scoring System)

Der CVSS Score bietet eine numerische Darstellung (0,0 bis 10,0) des Schweregrads einer Sicherheitslücke in der IT. Wir erklären wie das Common...

Weiterlesen...

Schutzziele der Informationssicherheit

Die Informationssicherheit soll die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...

Firewall-Grundlagen & Firewall-Architektur

Firewalls spielen eine entscheidende Rolle beim Schutz von Unternehmensnetzen. Malware, Cyberangriffe und Datenschutzverletzungen können mit dem...

Weiterlesen...Möchten Sie den Status der Datensicherheit in Ihrem Unternehmen erfahren?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!