Das Wichtigste in Kürze

Serie Informationssicherheit

- Schutzziele der Informationssicherheit

- Informationssicherheitsmanagementsystem (ISMS)

Schutzziele Informationssicherheit

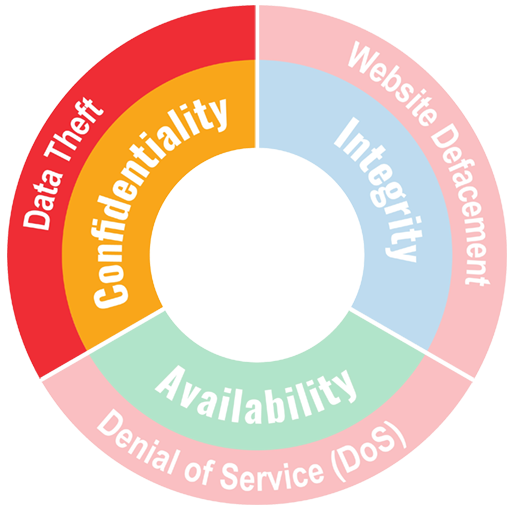

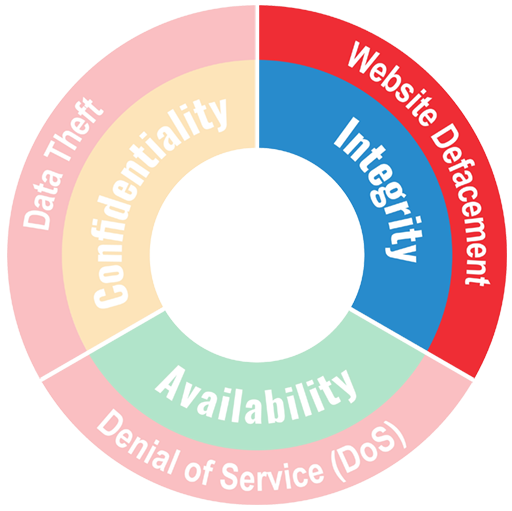

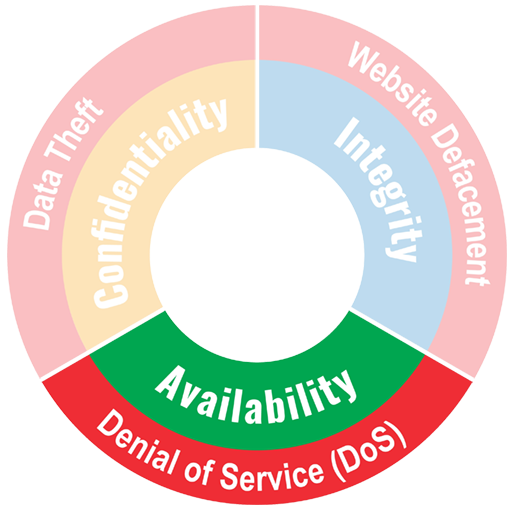

Die wichtigsten Schutzziele der IT- und Informationssicherheit (ISO/IEC 27001, IT-Grundschutz , DSGVO) sind dabei:

- Schutz der Vertraulichkeit (engl. confidentiality; kein Zugriff auf sensible Daten für unberechtigte Dritte),

- Schutz der Integrität (engl. integrity; keine Verfälschung)

- Schutz der Verfügbarkeit (engl. availabilty; Daten stehen zur Verfügung, wenn sie benötigt werden)

Je nach Anwendungsfall können noch weitere Schutzziele der Informationssicherheit in die Betrachtung mit herangezogen werden.

Schutzziel Vertraulichkeit von Informationen

In der Informationssicherheit bedeutet Vertraulichkeit, dass Daten nur für berechtigte Personen zugänglich sind.

Beispiele

Angriffe auf die Vertraulichkeit:

Schutzziel Integrität von Informationen

Integrität von Daten und Informationen bedeutet, dass keine unerlaubte Veränderung durchgeführt worden ist.

Beispiel

Angriffe auf die Integrität:

Schutzziel Verfügbarkeit von Informationen

Verfügbarkeit von Informationen bedeutet, dass alle abgerufenen Informationen zeitnah und entsprechend der Erwartung genutzt werden können.

Beispiel

Angriffe auf die Verfügbarkeit:

Benötigen Sie zuverlässige Experten die Sie beim Schutz Ihrere IT-Systeme unterstützen?

Lassen Sie uns noch heute darüber sprechen!

Weitere Schutzziele der Informationssicherheit

Je nach Anwendungsfall werden, neben den Schutzzielen Vertraulichkeit, Integrität und Verfügbarkeit, noch weitere Schutzziele betrachtet.

Schutzziel Authentizität

Unter der Authentizität (engl. authenticity) versteht man sowohl die Sicherstellung der Identität des Kommunikationspartners als auch die Sicherstellung des Urhebers von Daten. Die Authentizität wird häufig als übergeordnetes Schutzziel betrachtet. Andere Schutzziele sind wertlos, wenn man nicht feststellen kann, ob mit dem gewünschten Kommunikationspartner kommuniziert wird.

Beispiel

Durch ein Login mit Benutzername/Passwort soll sichergestellt werden, dass der richtige Kommunikationspartner am anderen Ende der Leitung sitzt. Dieses simple Beispiel illustriert auch, dass zum Erreichen der drei primären Schutzziele der Informationssicherheit

Schutzziel Nichtabstreitbarkeit

Die Nichtabstreitbarkeit gegenüber soll sicherstellen, dass eine Kommunikation im Nachhinein nicht von einer beteiligten Partei gegenüber Dritten abgestritten werden kann. (engl. non-repudiation).

Beispiel

- Bei digitalen Signaturen ist die Nichtabstreitbarkeit, neben der Authentizität, entscheidend.

- Falls Verträge (online) abgeschlossen werden, ist die Nichtabstreitbarkeit wichtig für den Dienstleister.

Schutzziel Verbindlichkeit

Wenn Authentizität und Nichtabstreibarkeit einer Kommunikation sichergestellt sind, nennt man sie auch verbindlich.

Bedrohungen für die Schutzziele der Informationssicherheit

Es gibt Hunderte von Kategorien von Bedrohungen, welche die Schutzziele der Informationssicherheit in der einen oder anderen Art und Weise gefährden. Im Folgenden behandeln wir einige der wichtigsten modernen Bedrohungen von Schutzzielen, die für Sicherheitsteams in Unternehmen aktuell Priorität haben.

Unzureichend gesicherte oder nicht gepatchte Systeme

Die Geschwindigkeit und die technologische Entwicklung führen oft zu Kompromissen bei den Sicherheitsmaßnahmen. In anderen Fällen werden Systeme ohne Rücksicht auf die Sicherheit entwickelt und bleiben als Altsysteme in einem Unternehmen in Betrieb. Unternehmen müssen diese schlecht gesicherten Systeme identifizieren und die Bedrohung abschwächen, indem sie sie sichern, patchen, außer Betrieb nehmen oder isolieren.

Angriffe mit Nutzung von sozialen Medien

Viele Menschen haben Konten in sozialen Medien, auf denen sie oft unbeabsichtigt Informationen preisgeben. Angreifer können diese Art von Informationen für Angriffe ausnutzen.

Social Engineering

Beim Social Engineering manipulieren Angreifer die Anwender von IT-Systemen durch psychologische Auslöser wie Neugier oder Angst, um eine gewünschte Reaktion zu erreichen.

Da die Quelle einer Social Engineering-Nachricht in der Regel vertrauenswürdig erscheint, klicken Anwender häufig auf einen Link der Malware auf dem genutzten Computer installiert. Damit werden persönliche Informationen, Anmeldedaten und andere Unternehmensdaten, auf die der Anwender Zugriff hat, dem Angreifer preisgegeben.

Unternehmen können Social Engineering eindämmen, indem Benutzer darin geschult werden, verdächtige Social Engineering-Nachrichten zu erkennen und sie an das Sicherheitsteam weiterzuleiten. Aber auch technische Systeme wie E-Mail-Filtersysteme können einen Beitrag dazu leisten.

Malware auf Clients

Anwender in Unternehmen arbeiten mit einer Vielzahl von Endgeräten, darunter auch mobile Geräte wie Laptops, Tablets und Smartphones. Eine zentrale Bedrohung für all diese Endgeräte ist Malware, die auf verschiedenen Wegen übertragen werden kann. Sie kann zur Kompromittierung des Clients selbst sowie zur Ausweitung der Berechtigungen auf andere Clients und Server führen kann.

Fehlende Verschlüsselung von mobilen Geräten

Bei Verschlüsselungsverfahren werden Daten so verschlüsselt, dass sie nur von Benutzern mit geheimen Schlüsseln entschlüsselt werden können. Der Einsatz von Kryptographie zur Verschlüsselung ist sehr effektiv, um Datenverlust oder -beschädigung bei Verlust oder Diebstahl von Geräten zu verhindern.

Falsche oder unzureichende Sicherheitskonfiguration von Cloud-Diensten

Moderne Unternehmen nutzen häufig eine Vielzahl an Plattformen und Cloud-Diensten. Fast alle dieser Dienste verfügen über ausgefeilte ausgebaute Sicherheitsfunktionen, die jedoch durch das Unternehmen konfiguriert und an die Bedürfnisse angepasst werden müssen. Eine falsche oder nachlässige Sicherheitskonfiguration oder auch menschliches Versagen kann leicht zu einem ernsten Sicherheitsvorfall führen.

Informationssicherheit Schutzziele - mit welchen Maßnahmen können sie erreicht werden?

Zum Erreichen der für die Informationssicherheit relevanten Schutzziele gehören sowohl organisatorische wie auch technische Maßnahmen.

Zur ganzheitlichen Steuerung der Informationssicherheit im Unternehmen wird regelmäßig ein Information Security Management System (ISMS) verwendet. Die Verantwortung für die Informationssicherheit und den laufenden Betrieb des ISMS wird dabei an einen Informationssicherheitsbeauftragten (ISB) delegiert.

Inhalt

Auch interessant

Was ist Datensicherheit? Standards & Technologien

Datensicherheit ist ein wichtiges Thema für alle Unternehmen und Behörden. Erfahren Sie hier mehr über Bedrohungen, Maßnahmen und den rechtlichen...

Weiterlesen...

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Angriffsvektor und Angriffsfläche

Ein Angriffsvektor ist eine Möglichkeit für Angreifer, in ein Netzwerk oder IT-System einzudringen. Zu den typischen Angriffsvektoren gehören ...,

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

IT-Sicherheitskonzept in 8 Schritten

Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Es geht darum, die...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Was ist MITRE ATT&CK?

Das MITRE ATT&CK Framework ist eine laufend aktualisierte Wissensdatenbank, bestehend aus Taktiken und Techniken von Cyber-Angreifern über den...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

Top 10 Vulnerability Scanner für 2025

Vulnerability Scanner sind automatisierte Tools, mit denen Unternehmen prüfen können, ob ihre Netzwerke, Systeme und Anwendungen Sicherheitslücken...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

CVSS (Common Vulnerability Scoring System)

Der CVSS Score bietet eine numerische Darstellung (0,0 bis 10,0) des Schweregrads einer Sicherheitslücke in der IT. Wir erklären wie das Common...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...

Firewall-Grundlagen & Firewall-Architektur

Firewalls spielen eine entscheidende Rolle beim Schutz von Unternehmensnetzen. Malware, Cyberangriffe und Datenschutzverletzungen können mit dem...

Weiterlesen...Haben wir Ihr Interesse geweckt?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!