Das Wichtigste in Kürze

Beitrag teilen

Lesezeit 11 Minuten

1. Das CVSS (Common Vulnerability Scoring System)

CVSS v3.1 Rechner (CVSS Score)

Was ist das CVSS (Common Vulnerability Scoring System)?

Das Common Vulnerability Scoring System (CVSS) ist ein Standard zur Bewertung von IT-Sicherheitslücken. Der CVSS-Score ist eine numerische Darstellung des Schweregrads (0-10) einer Sicherheitslücke. CVSS-Scores werden zum Vergleichen und Priorisierung der Behebung von IT-Sicherheitslücken verwendet. Schwachstellen mit hohem CVSS-Score werden dabei gegenüber Schwachstellen mit niedrigem CVSS-Score priorisiert.

Auch wenn die Bewertung von IT-Sicherheitslücken mit einer standardisierten Methodik und einheitlicher Bewertung sehr vorteilhaft für den Informationsaustausch ist, sollten auch die Grenzen von CVSS bekannt sein, um einen angemessenen Einsatz sicherzustellen.

Erste Forschungsarbeiten einer Arbeitsgruppe des US-Heimatschutzministerium führten zu der Veröffentlichung von CVSS 1.0 im Februar 2005. Seitdem wird CVSS durch das Forum of Incident Response and Security Teams (FIRST) gepflegt, einer in den USA ansässigen gemeinnützigen Organisation. Die neueste Version ist seit 2019

CVSS Score

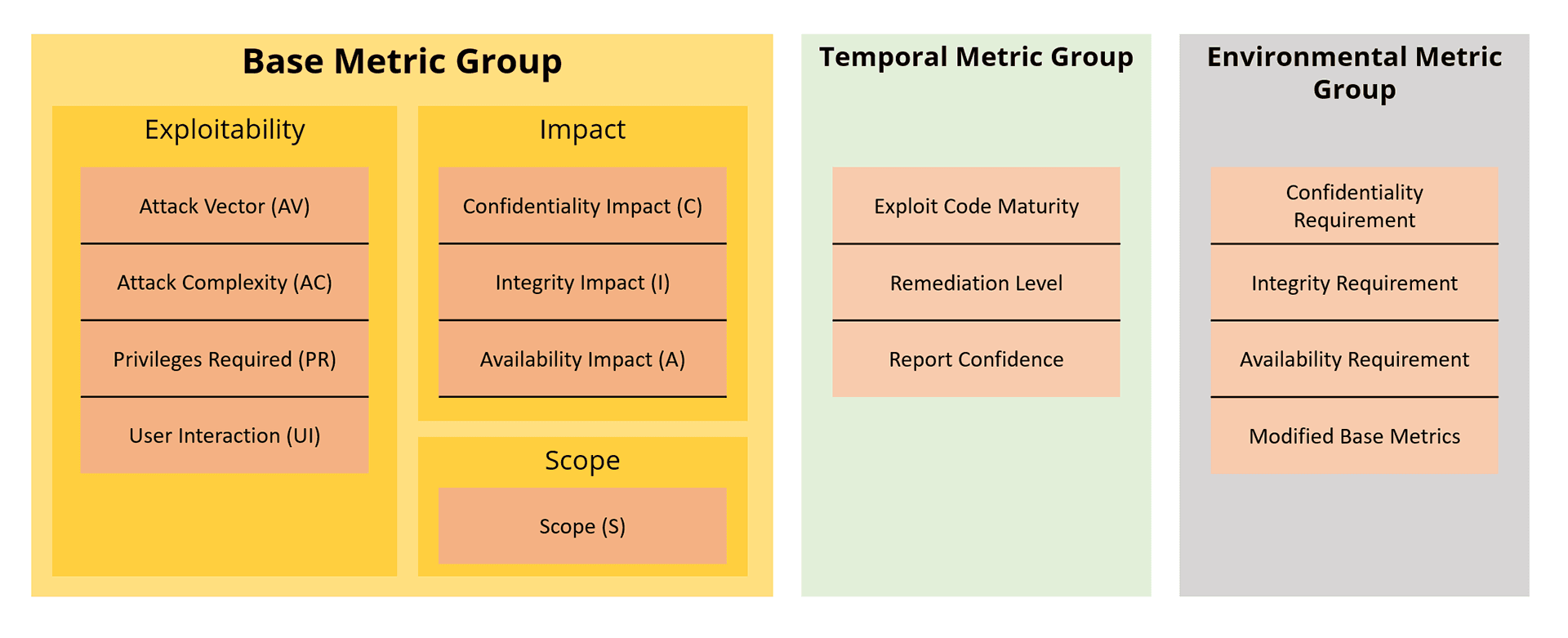

Ein CVSS-Score setzt sich aus bis zu drei Einzelbewertungen zusammen (Base, Temporal, Environmental). Die zentrale Bewertung ist dabei die der Basis-Metriken. Das Ergebnis der Base-Bewertung ist der CVSS Basis Score und kann dann durch Hinzuziehen von zeitlichen (temporal) oder umgebungsspezifischen (environmental) Faktoren dann noch an die eigene IT-Umgebung angepasst werden. In der Praxis versteht man unter dem Begriff CVSS-Score aber häufig einfach den CVSS Basis Score.

CVSS Vector

Ein CVSS Score kann auch als ein sogenannter CVSS Vector angegeben werden. Dabei handelt es sich um ein verkürztes Textformat aus dem der CVSS Score abgeleitet werden kann.

2. Definition CVSS Score

In der IT-Sicherheit ist die Nutzung von CVSS Scores zur Messung der Kritikalität einer IT-Sicherheitslücke der De-facto Standard. Auch im Rahmen von Penetrationstests werden diese häufig zur Bewertung der aufgedeckten Schwachstellen verwendet.

Auch sind CVSS-Scores die wichtigste Kennzahl anhand Sicherheitslücken in der IT-Infrastruktur verwaltet und ihre Schließung priorisiert werden.

Ein CVSS-Score kann dabei aus bis zu drei Einzelbewertungen, sogenannten Metric Groups (dt. Metrikgruppen), bestehen. Im Ergebnis erhält man einen CVSS Basis-Score, einen optionalen CVSS Temporal Score (zeitabhängig) und einen CVSS Environmental Score (abhängig von der konkreten IT-Umgebung).

- Base: Die Basis-Metrik zeigt die einer Schwachstelle innewohnenden Attribute auf, die unabhängig von der Umgebung oder dem Zeitpunkt sind. Das Ergebnis der Bewertung ist der CVSS Basis Score.

- Temporal: Die zeitliche Metrik nimmt die Basis-Metrik als Ausgangspunkt und erniedrigt sie etwas auf Basis einiger Überlegungen wie: Falls es keinen gut funktionierenden und veröffentlichten Exploit-Code gibt, wird der CVSS Score leicht verringert. Falls es einen temporären Fix/Workaround gibt wird der CVSS Score leicht verringert. Das Ergebnis ist dann der CVSS Temporal Score.

- Environmental: Die Umgebungs-Metrik kann den CVSS Score entweder erhöhen oder erniedrigen auf Basis von Überlegungen wie der besonderen Schutzbedürftigkeit bzw. Kritikalität der Betroffenen Daten oder einer veränderten Angreifbarkeit aufgrund einer speziellen Systemkonfiguration oder Netzwerkkonstellation. Das Ergebnis ist der CVSS Environmental Score.

Qualitative Skala des CVSS Score

Manchmal ist es nützlich eine beschreibende Darstellung der numerischen Bewertungen zu haben. Dazu ist das nachfolgende Schema seit CVSS v3.0 im Standard enthalten.

| Schweregrad der Sicherheitslücke | CVSS Basis Score |

|---|---|

| Kein | 0.0 |

| Niedrig | 0.1 – 3.9 |

| Mittel | 4.0 – 6.9 |

| Hoch | 7.0 – 8.9 |

| Kritisch | 9.0 – 10.0 |

Ein CVSS Basis Score von 6.0 hat beispielsweise die Schwereeinstufung "Medium".

Beispiel (EternalBlue)

Mit EternalBlue wird ein Exploit bezeichnet, der Programmierfehler in der SMB-Implementierung von Windows ausnutzt. Die Lücke wird ist als CVE-2017-0144 (SMB Remote Windows Kernel Pool Corruption) geführt. Falls ein Windows-System angreifbar war, konnte man sich damit aus der Ferne administrative Rechte auf dem angegriffenen System verschaffen.

CVSS Basis Score: 8.1 (HIGH).

CVSS Vector: CVSS:3.1/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

3. Operationalisierung von CVSS-Scores

Die veröffentlichten CVSS-Scores von IT-Sicherheitslücken sind üblicherweise die CVSS Basis Scores. Der Ausgangspunkt ist dabei welcher Schaden mit einer IT-Sicherheitslücke angerichtet werden kann.

Die wichtigere Frage in Unternehmen und Behörden ist aber eigentlich, ob diese IT-Sicherheitslücke hier konkret in dieser Umgebung und aktuell einen Schaden anrichten kann.

Daher sollten die zeitlichen und umgebungsbezogenen Faktoren in eine Bewertung und damit auch Priorisierung mit einfließen. Bei Betrieb eines eigenen Schwachstellenmanagementprogramm sind solche Überlegungen essenziell, um die korrekte Priorisierung sicherzustellen.

Dennoch möchte ich darauf hinweisen, dass es (fast) keinen legitimen Grund gibt Schwachstellen nicht zeitnah patchen. Auch sollte Software immer auf dem aktuellen Stand gehalten werden, auch wenn die Updates nicht zwingend notwendig sein sollten – dies ist aber eine andere Diskussion.

4. CVSS Base Score (CVSS Basis Score)

Da die Base-Metrik Gruppe sich auf die Kerneigenschaften einer IT-Sicherheitslücke fokussiert, ändert sich weder im Laufe der Zeit noch abhängig von Umgebungsfaktoren.

Wenn ein CVSS-Score für eine Schwachstelle in einem öffentlichen System wie der National Vulnerability Database NVD des NIST dokumentiert wird, ist der angegebene Score fast immer der CVSS Base Score (dt. CVSS Basis Score).

Zur Berechnung des CVSS Base Score (auch CVSS Basis Score) werden folgende Faktoren bewertet:

Wertung der Ausnutzbarkeit einer Schwachstelle (Exploitability)

Die Bewertung zur Ausnutzbarkeit beziehen sich konkret auf die IT-Sicherheitslücke, ohne sie ins Verhältnis zu setzten mit einer bestimmte Konfiguration oder andere kompensierende Faktoren. Dies Bewertung hat vier Komponenten – Angriffsvektor (AV), Angriffskomplexität (AC), erforderliche Berechtigungen (PR) und ob eine Benutzerinteraktion (UI) notwendig ist.

Angriffsvektor (AV)

Der Angriffsvektor ist ein Indikator für den Grad des Zugangs, den ein Angreifer benötigt, um die Schwachstelle auszunutzen. Eine Schwachstelle, die einen lokalen oder sogar physischen Zugang zu einem Zielsystem erfordert, ist viel schwieriger auszunutzen als eine, die rein über das Netzwerk oder sogar das Internet aus der Ferne ausgenutzt werden kann.

Der Angriffsvektor wird dabei nach folgendem Schema bewertete:

Komplexität des Angriffs (AC)

Diese Komplexität eines Angriffs steht für Bedingungen, die außerhalb des Wirkungsbereichs des Angreifers liegen und die gegeben sein müssen, damit die Schwachstelle ausgenutzt werden kann. Meistens handelt es sich dabei um eine bestimmte erforderliche Konfiguration des Zielsystems.

Die Angriffskomplexität wird entweder als niedrig oder hoch bewertet:

Erforderliche Privilegien (PR)

Erforderliche Privilegien beschreibt den Grad an Privilegien oder des notwendigen Zugriffs, über den ein Angreifer für einen erfolgreichen Angriff verfügen muss.

Erforderliche Privilegien lassen sich in drei Stufen einteilen:

Benutzerinteraktion (UI)

Die Benutzerinteraktion beschreibt, ob ein anderer Benutzer etwas tun muss, damit es zu einer erfolgreichen Ausnutzung der Schwachstelle kommen kann.

Die Notwendigkeit einer Benutzerinteraktion wird dabei wie folgt bewertet:

Wertung der Auswirkungen einer Schwachstelle (Impact)

Die Metriken zur Auswirkung (Impact) sollen die Folgen der Ausnutzung einer IT-Sicherheitslücke auf die Schutzziele der Informationssicherheit (Vertraulichkeit, Integrität, Verfügbarkeit) bewerten. Mit anderen Worten: Was ist das negative Endergebnis in Folge eines erfolgreichen Angriffs?

Vertraulichkeit (C)

Vertraulichkeit bezieht sich auf die Offenlegung von sensiblen Informationen gegenüber unautorisierten Personen.

Der Verlust an Vertraulichkeit wird dabei wie folgt bewertet:

Integrität (I)

Die Integrität bezieht sich darauf, ob die geschützten Informationen in irgendeiner Weise manipuliert oder verändert wurden. Wenn es für einen Angreifer keine Möglichkeit gibt, die Richtigkeit oder Vollständigkeit der Informationen zu verändern, ist die Integrität gewahrt.

Der Verlust an Integrität wird dabei wie folgt bewertet:

Verfügbarkeit (A)

Wenn durch einen Angriff Informationen nicht mehr zeitnah verfügbar sind, beispielsweise durch Löschung/Verschlüsslung (Ransomware) oder einen DDOS-Angriff, wird die Verfügbarkeit negativ beeinflusst.

Der Verlust an Verfügbarkeit wird dabei wie folgt bewertet:

Scope (S)

Mit dem Scope wird bestimmt, ob eine IT-Sicherheitslücke in einem System oder Komponente Auswirkungen auf ein anderes System oder Komponente haben kann die außerhalb der Sicherheitsinstanz der angegriffenen Komponente liegt.

Als Sicherheitsinstanz werden dabei Mechanismen bezeichnet, die für die Zugriffskontrolle zuständig sind. Das können beispielsweise Anwendungen, das Betriebssystem, ein Container, eine virtuelle Maschine, eine Browser-Sandbox oder ähnliches sein.

Wenn also eine Sicherheitslücke in einem Browser dazu führt, dass ein Angreifer die Browser-Historie auslesen kann, dann zählt das üblicherweise nicht als Änderung des Scopes.

Wenn hingegen eine Browser-Sicherheitslücke dazu führt, dass auf Daten auf Ebene des Betriebssystems zugegriffen werden kann hingegen schon. Aus Sicht des Browsers gehört das Betriebssystem nicht zur Sicherheitsinstanz des Browsers.

Der Scope kann dabei wie folgt bewertet werden:

5. CVSS Temporal Score (zeitabhängig)

Mit dem CVSS Temporal Score lassen sich die Auswirkungen einer IT-Sicherheitslücke im zeitlichen Verlauf bewerten. Die Grundlage der zeitlichen Bewertung ist der CVSS Basis-Score.

Grundgedanke ist die aktuelle Ausnutzbarkeit der Schwachstelle und die Möglichkeit von Gegenmaßnahmen, wie einen vorhandenen Sicherheitspatch.

Reifegrad des Exploit-Codes (Exploit Code Maturity): Solange es keine Methode zur Ausnutzung einer Schwachstelle gibt, ist sie harmlos. Wie bei der meisten Software kann der Code, der zur Ausnutzung einer Schwachstelle zur Verfügung steht, im Laufe der Zeit reifen, stabiler werden und eine größere Verbreitung finden. In dem Maße, wie dies geschieht, erhöht sich die Punktzahl für diese Teilkomponente.

Stand der Abhilfe (Mitigation Status): Wenn eine Schwachstelle zum ersten Mal entdeckt wird, gibt es möglicherweise keinen Patch oder eine andere Abhilfe. Im Laufe der Zeit werden Umgehungslösungen, temporäre Korrekturen und schließlich offizielle Patches verfügbar, wodurch die Schwachstellenbewertung mit der Verbesserung der Abhilfemaßnahmen sinkt.

Zuverlässigkeit der Meldung (Report Confidence): Confidence misst den Grad der Validierung, der zeigt, dass eine Schwachstelle sowohl real als auch ausnutzbar ist.

6. CVSS Environmental Score (umgebungsabhängig)

CVSS Umgebungs-Metriken ermöglichen es den Basis-CVSS auf Grundlage von eigenen Sicherheitsanforderungen und Umgebungskriterien zu verändern.

Veränderung der Basis-Metriken: Die Werte der Basis-CVSS-Metriken können sich aufgrund von Abhilfemaßnahmen ändern. Falls ein Server beispielsweise vom Netzwerk physisch getrennt wird, kann eine über das Netzwerk ausnutzbare Schwachstelle keine Rolle mehr spielen.

Häufige Fragen

Entwicklung des Common Vulnerability Scoring System (CVSS)

Forschungsarbeiten einer Arbeitsgruppe des US-Ministeriums des Inneren und Heimatschutz führten zu der Veröffentlichung von CVSS 1.0 im Februar 2005. Seitdem wird es durch das Forum of Incident Response and Security Teams (FIRST) weiterentwickelt, einer gemeinnützigen US- Organisation. Seit 2019 ist die aktuelle Version 3.1 veröffentlicht.

Rückmeldungen von Nutzern von CVSS 1.0 deuteten darauf hin, dass es erhebliche Probleme mit dem ersten Entwurf von CVSS im Praxiseinsatz gab. Die Arbeit an CVSS-Version 2.0 begann 2005, die endgültige Spezifikation wurde im Juni 2007 veröffentlicht. Im Jahr 2015 folgte die CVSS-Version 3.0. Die aktuelle Version ist CVSS 3.1. Sie wurde 2019 veröffentlicht.

Forschungsarbeiten einer Arbeitsgruppe des US-Heimatschutzministerium führten zu der Veröffentlichung von CVSS 1.0 im Februar 2005. Seitdem wird es durch das Forum of Incident Response and Security Teams (FIRST) gepflegt, einer in den USA ansässigen gemeinnützigen Organisation.

Rückmeldungen von Nutzern von CVSS 1.0 deuteten darauf hin, dass es erhebliche Probleme mit dem ersten Entwurf von CVSS im Praxiseinsatz gab. Die Arbeit an CVSS-Version 2.0 begann 2005, die endgültige Spezifikation wurde im Juni 2007 veröffentlicht. Im Jahr 2015 folgte die CVSS-Version 3.0. Die aktuelle Version ist CVSS 3.1. Sie wurde 2019 veröffentlicht.

Was ist der Unterschied zwischen CVSS und CVE?

CVE steht für Common Vulnerability Enumeration und ist eine eindeutige Kennung für jede in der NIST NVD aufgeführte Schwachstelle. Der CVSS Score gibt einen Hinweis auf den Schweregrad der einzelnen CVE. Allerdings wird der CVSS Score nicht in der CVE-Liste geführt. Die NVD enthält jedoch die notwendigen Informationen dazu.

Ein CVE wird dabei wie folgt angegeben: CVE-[4-stellige Jahreszahl]-[fortlaufender Nummer]

Beispielsweise ist der für die als Eternal Blue bekannte Schwachstelle CVE-2017-0144.

Der CVSS Score von Eternal Blue ist dabei in der NVD mit 8.1 (hoch) angegeben.

Was ist die CVSS-Basisbewertung?

Die CVSS-Scores sind die wichtigste Kennzahl, anhand derer eine IT-Sicherheitslücke mit einer anderen verglichen wird, um Prioritäten und Kritikalität festzulegen. Ein CVSS-Score besteht immer aus einem Basis-Score und zwei optionalen Bewertung (zeitlich und Umgebung).

Der Basis-Score repräsentiert die unveränderlichen Eigenschaften der Schwachstelle selbst.

Wie wird der CVSS Score berechnet?

Die Berechnungsformel für den Fall, für den Fall Scope „unchanged“, ist wie folgt definiert:

ISS = 1 - [ (1 - Confidentiality) × (1 - Integrity) × (1 - Availability) ]

IMPACT = 6.42 × ISS

EXPLOITABILITY = 8.22 × AttackVector × AttackComplexity × PrivilegesRequired × UserInteraction

SCORE = Roundup (Minimum [(Impact + Exploitability), 10])

Details zu den einzelnen Bewertungen lassen sich dazu im CVSS 3.1 Spezifikationsdokument, Kapitel 7 finden.

CVSSv2 vs. CVSSv3?

CVSS ist aktuell in der Version 3.1 verfügbar. Mit der Versionsstufe 3 sollten einige Mängel der Vorgängerversion v2 behoben werden.

Die Bewertung konkreter IT-Sicherheitslücken unterscheidet sich zwischen v2 und v3 teilweise erheblich. Insbesondere werden in v3 die für die Ausnutzung einer Schwachstelle erforderlichen Berechtigungen sowie die Fähigkeit eines Angreifers, sich nach der Ausnutzung einer Schwachstelle auszubreiten, berücksichtigt.

Inhalt

Auch interessant

Was ist Datensicherheit? Standards & Technologien

Datensicherheit ist ein wichtiges Thema für alle Unternehmen und Behörden. Erfahren Sie hier mehr über Bedrohungen, Maßnahmen und den rechtlichen...

Weiterlesen...

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Angriffsvektor und Angriffsfläche

Ein Angriffsvektor ist eine Möglichkeit für Angreifer, in ein Netzwerk oder IT-System einzudringen. Zu den typischen Angriffsvektoren gehören ...,

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

IT-Sicherheitskonzept in 8 Schritten

Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Es geht darum, die...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Was ist MITRE ATT&CK?

Das MITRE ATT&CK Framework ist eine laufend aktualisierte Wissensdatenbank, bestehend aus Taktiken und Techniken von Cyber-Angreifern über den...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

Top 10 Vulnerability Scanner für 2026

Vulnerability Scanner sind automatisierte Tools, mit denen Unternehmen prüfen können, ob ihre Netzwerke, Systeme und Anwendungen Sicherheitslücken...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

Schutzziele der Informationssicherheit

Die Informationssicherheit soll die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...

Firewall-Grundlagen & Firewall-Architektur

Firewalls spielen eine entscheidende Rolle beim Schutz von Unternehmensnetzen. Malware, Cyberangriffe und Datenschutzverletzungen können mit dem...

Weiterlesen...Benötigen Sie einen Schwachstellen-Scan oder einen Pentest um die CVSS-Scores Ihrer Umgebung zu erfahren?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!