Das Wichtigste in Kürze

Beitrag teilen

Lesezeit 10 Minuten

1 Was ist ein IT-Sicherheitskonzept

Ein IT-Sicherheitskonzept ist ein wesentliches Instrument für Unternehmen, um grundsätzliche Maßnahmen für die IT-Sicherheit und Informationssicherheit festzulegen. Eine gut organisierte Informationssicherheit reduziert die Anzahl von ausnutzbaren Schwachstellen in der eingesetzten Informationstechnologie und begrenzt die Auswirkungen im Falle eines Hackerangriffs.

Dabei legt das IT-Sicherheitskonzept nicht fest, wie genau diese Maßnahmen umzusetzen sind.

Beispielsweise könnte das Konzept vorgeben, dass der Zugriff auf das interne Netzwerk mit VPN und einer Zwei-Faktor-Authentisierung zu schützen ist. Es werden aber keine technischen Details wie eine konkrete Software, Hardware oder Cloud-Dienste bestimmt.

Das IT-Sicherheitskonzept gibt somit verbindliche Regeln vor wie Sie IT-Security und die Anforderungen des Datenschutzes im Unternehmen umsetzen um die Schutzziele der Informationssicherheit Vertraulichkeit, Integrität und Verfügbarkeit zu wahren. Das Ergebnis ist ein konkreter Planungs-, Verwaltungs- und Umsetzungsrahmen für die IT-Sicherheit im Unternehmen.

Wesentlich für ein IT-Sicherheitskonzept ist dabei die Ganzheitlichkeit: Anstatt sich auf einzelne konkrete Lösungen zu konzentrieren, wird die IT-Landschaft des Unternehmens als Ganzes betrachtet.

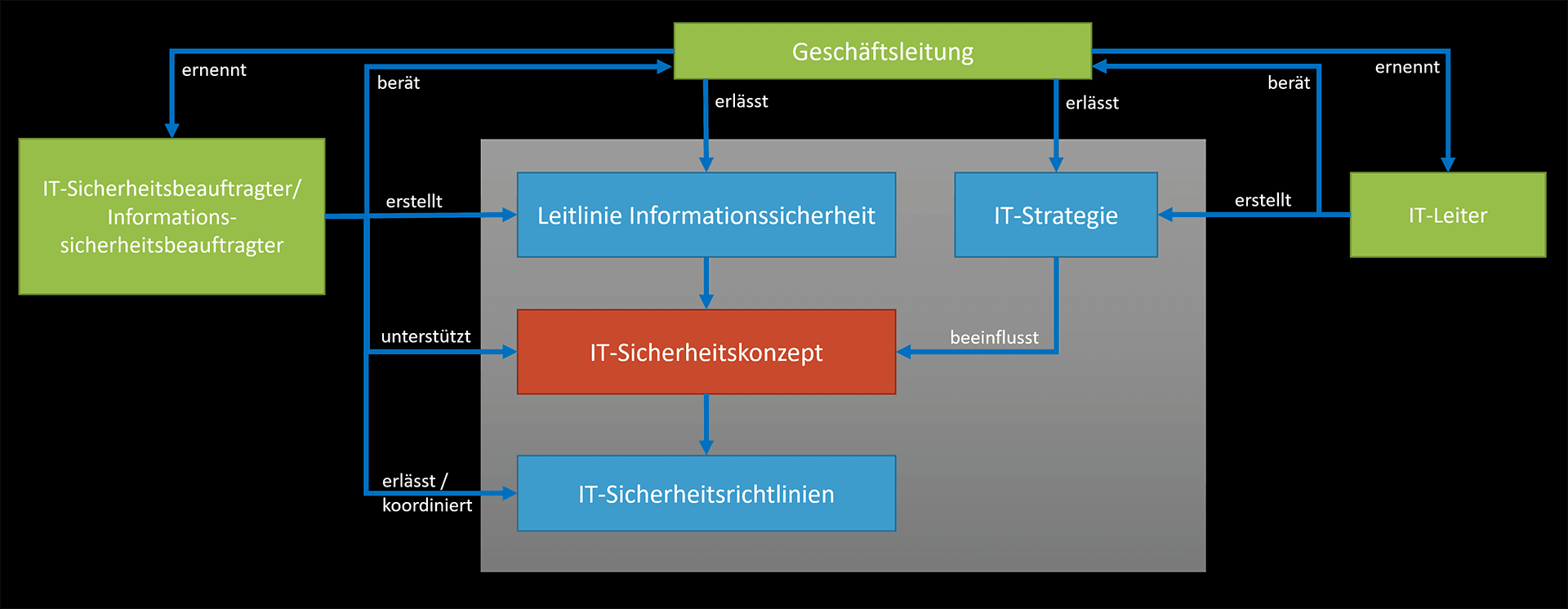

2 Wie verwendet ich diese Anleitung?

In dieser Anleitung zeige ich Ihnen, wie Sie ein IT-Sicherheitskonzept für ein Unternehmen erstellen können. Wie beleuchten relevante Fragestellungen, prüfen empfehlenswerte Vorgehensweisen und schauen uns Muster zum Inhalt eines IT-Sicherheitskonzepts an.

3 Ziele eines IT-Sicherheitskonzepts

Beim IT-Sicherheitskonzept geht es in erster Linie um den Schutz von Informationen vor Bedrohung und Verlust. Dazu können bespielsweise vertrauliche interne Unternehmensdaten, Kundendaten oder auch personenbezogene Daten gehören.

Dazu werde geeignete technische und organisatorische Maßnahmen (TOM) festgelegt.

Schutz vor Hackerangriffen

Bei einem Hackerangriff versucht sich jemand unbefugt Zugang zu einem Computer, einem Computersystem oder einem Computernetz zu verschaffen, mit der Absicht, Schaden anzurichten. Diese Angriffe zielen darauf ab

Ein IT-Sicherheitskonzept sollte daher auf jeden Fall Maßnahmen umfassen, um aktuelle Angriffsszenarien wie Ransomware wirkungsvoll zu unterbinden.

Schutz vor Insiderangriffen

Ein IT-Sicherheitskonzept soll aber nicht nur vor Hackerangriffen von außen schützen. Interne Mitarbeiter stellen ebenfalls großes Risiko für die Informationssicherheit von Unternehmen dar. Unvorsichtige Angestellte oder böswillige (ehemalige) Mitarbeiter können aus finanziellen oder persönlichen Gründen Daten stehlen oder sogar löschen.

Auch externe Auftragnehmer und andere Dritte haben oft legitimen Zugang zu sensiblen Daten, um effizient und flexibel arbeiten zu können. Dies stellt eine Herausforderung für das IT-Sicherheitsteams dar. Es ist viel schwieriger, Bedrohungen zu erkennen, wenn die betreffende Person bereits legitimen Zugang zu sensiblen Informationen hat. Mit Richtlinien und Technologien lässt sich das Risiko eines solchen Datenverlusts oder -diebstahls erheblich verringern.

Kundenanforderungen, Cyber-Risk-Versicherung

Ein umsichtig erstelltes und sorgfältig umgesetztes IT-Sicherheitskonzept erfüllt Anforderungen hinsichtlich

Datenschutz, KRITIS und andere rechtliche Anforderungen

Ein IT-Sicherheitskonzept sorgt dafür, dass die für den Datenschutz gemäß DSGVO unabdingbaren Maßnahmen umgesetzt werden.

Betreiber von kritischen Infrastrukturen (KRITIS) müssen gemäß §8a BSIG nachweisen, dass ihre IT-Sicherheit auf dem aktuellen Stand der Technik ist. Ein IT-Sicherheitskonzept ist dazu zwingend erforderlich.

4 Vorgehen zur Erstellung eines IT-Sicherheitskonzepts in 8 Schritten

Es gibt viele unterschiedliche Herangehensweisen an die Erstellung eines IT-Sicherheitskonzepts. Die nachfolgenden Schritte orientieren sich grob an den Empfehlungen des BSI-Standard 200-2 (IT-Grundschutz-Methodik).

- Definition des Informationsverbundes: Am Anfang dieses IT-Sicherheitskonzepts steht die Definition, welche Bereiche und Standorte des Unternehmens oder Behörde abgedeckt sind (Festlegung des Geltungsbereichs).

- Strukturanalyse: Eine gute Kenntnis der Informations-, Prozess- und technischen Unterstützungssysteme ist eine wichtige Grundlage für das IT-Sicherheitskonzept. Insbesondere müssen Informationen zu allen Fach- und IT-Anwendungen, IT-Systemen und Servern, Netzwerken, Räumen und Gebäuden zusammengestellt werden.

- Ermittlung des Schutzbedarfs: Bei der Ermittlung des Schutzbedarfs wird der Schutzbedarf für die Geschäftsprozesse, die in den Prozessen verarbeiteten Informationen und die technischen Systeme bestimmt. Gemeinsam mit den Fachverantwortlichen ist der Schutzbedarf (z.B. normal, hoch, sehr hoch) und die Sicherheitsziele (Vertraulichkeit, Integrität, Verfügbarkeit) zu bestimmen.

- Weitere Vorgaben, die berücksichtigt werden müssen: Abgesehen von der Schutzbedürftigkeit der Daten für das eigene Unternehmen oder die eigene Behörde ist zu prüfen inwiefern vertragliche oder regulatorische Anforderungen den Schutzbedarf oder die festzulegenden Maßnahmen beeinflussen können. Das können Anforderungen an die Verwendung von kryptographischen Methoden zur Umsetzung der DSGVO oder auch vertragliche Verpflichtungen zur Erlangung der Zertifizierungsreife des TISAX Standards sein.

- Risikoanalyse und Maßnahmenkatalog Für alle im Rahmen der Strukturanalyse zusammengestellten Ressourcen werden auf Basis des ermittelten Schutzbedarfs Mindestanforderungen in Form von Maßnahmen zugeordnet. Die Bausteine des BSI Grundschutz können dabei als Unterstützung dienen.

- IT-Sicherheitscheck: Nach Festlegen der Maßnahmen muss der aktuelle Stand der Umsetzung geprüft werden. Abweichungen und offene Punkte müssen vermerkt werden und eine Umsetzungsstrategie abgeleitet werden.

- Umgang mit Restrisiken: Vermutlich werden nicht alle gewünschten Maßnahmen umgehend und vollständig umgesetzt sein. Mit den aktuell verbleibenden und erkannten Restrisiken sollte verantwortungsvoll umgegangen werden.

- Aktualisierung und Fortschreibung: Es sollten Entscheidungen über die regelmäßig Aktualisierung und Kontrolle der festgelegten Maßnahmen erfolgen.

5 IT-Sicherheitskonzept Muster/Vorlage

Der Aufbau und auch der Inhalt eines IT-Sicherheitskonzepts kann sich dabei eng an dem in Abschnitt 5 beschriebenen Vorgehen orientieren.

5.1 Einleitende Kapitel

Wie jedes umfangreichere Dokument sollten einleitende Kapitel mindestens über die nachfolgenden Faktoren Aufschluss geben.

5.2 Informationsverbund

Hier wird ein kurzer Überblick über das Informationsnetz (Organisationen, Institutionen und Unternehmen) gegeben. Eine Übersicht stellt die Aufgaben sowie die Zuständigkeiten und Verantwortlichkeiten dar. Bei Unternehmen mit mehreren Standorten wird gegebenenfalls eine Abgrenzung auf einzelne Standorte oder die Zentrale vorgenommen.

5.3 IT-Systemarchitektur

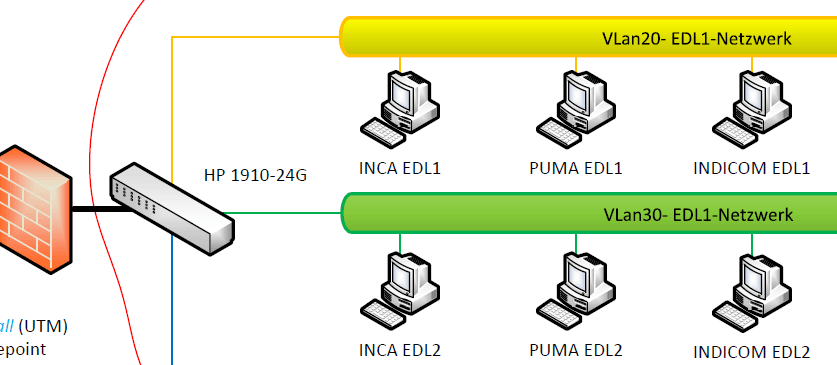

Vernetzung und Netzplan

Eine Darstellung über den betrachteten Informationsverbund gibt aus technischer Sicht ein Netzplan mit Servern, Clients, VLANS, Netzwerkkomponenten, Netzwerkverbindungen (sowohl intern als auch zwischen geographisch getrennten Standorten). Auch VPN-Endpunkt und der mittlerweile sehr relevante Fall der Home-Office-Nutzung werden mit aufgeführt.

Beispiel Netzwerkplan (Ausschnitt)

IT-Infrastruktur und Server

Eine Liste aller vorhandenen IT-Anwendungen und IT-Systeme (Client, Server, Netzwerkkomponenten u.a.) ist hier enthalten. Ebenfalls können Cloud-basierte Anwendungen mit einer Referenz auf den Cloud-Provider ein Teil der Aufstellung sein.

Beispiel Liste IT-Anwendungen

| Nr. | Bezeichnung | Produkt/Details | Zielgruppe |

|---|---|---|---|

| A01 | Office-Kommunikation | MS-Office 365 | Alle |

| A02 | Outlook | Alle | |

| A03 | Kommunikation/Meetings | Microsoft Teams (SaaS) | Alle |

| A04 | Personaldatenverarbeitung | Office / Excel | HR-Team |

| … | |||

| A50 | CAD/Planungen | AutoCad | Projektarbeit |

| … |

5.4 Feststellung des Schutzbedarfes

Bei einer Schutzbedarfsfeststellung wird ermittelt welcher Schutz die in den IT-Anwendungen eingesetzte Informationen benötigen. Dabei sei angemerkt, dass große Unternehmen einen Schaden manchmal leichter verkraften können als kleine, Behörden die Einhaltung von gesetzlichen Vorschriften oft anders gewichten als Wirtschaftsunternehmen, Startups risikobereiter sind als gestandene Unternehmen usw.

Schutzbedarf IT-Anwendungen

Ausgehend von den Aufgaben, für die eine IT-Anwendung eingesetzt wird, ist der Schutzbedarf in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit zu erfassen. Dazu kann man die Schadenskategorien und Schadensszenarien des BSI heranziehen.

Beispiel Schutzbedarf IT-Anwendung Personaldatenverarbeitung

| Schadensszenario | Vertraulichkeit | Integrität | Verfügbarkeit |

|---|---|---|---|

| Finanzielle Auswirkungen | hoch | normal | hoch |

| Verstöße gegen Gesetze, Vorschriften oder Verträge | hoch | hoch | hoch |

| Beeinträchtigungen des informationellen Selbstbestimmungsrechts | hoch | normal | normal |

| Beeinträchtigungen der persönlichen Unversehrtheit | normal | normal | normal |

| Beeinträchtigungen der Aufgabenerfüllung | normal | hoch | hoch |

| negative Außenwirkung | hoch | hoch | hoch |

| Gesamtbewertung | hoch | hoch | hoch |

(Abgeleiteter) Schutzbedarf für IT-Systeme

Der Schutzbedarf eines IT-Systems leitet sich direkt aus dem Schutzbedarf der IT-Anwendung(en) ab die auf dem IT-System verarbeitet werden. Gemäß des Maximumsprinzip erben IT-Systeme das Maximum des Schutzbedarfes aller IT-Anwendungen. Je nach Situation kann davon aber begründet in die eine oder andere Richtung abgewichen werden.

(Abgeleiteter) Schutzbedarf für Kommunikationsverbindungen

Ähnlich wie für IT-Systeme leitet sich der Schutzbedarf für Kommunikationsverbindungen aus dem Schutzbedarf der IT-Anwendungen ab, die sie benötigen.

(Abgeleiteter) Schutzbedarf für Räume und Gebäude

Der Schutzbedarf für Räume und Gebäude folgt aus den dort betriebenen IT-Systemen, aufbewahrten Dokumenten und Datenträgern.

5.5 Beachtung weiterer Vorgaben

Der notwendige Schutzbedarf und die daraus folgenden Maßnahmen lassen sich hauptsächlich aus den zu schützenden Informationen in den IT-Anwendungen ableiten. Allerdings gibt es manchmal zusätzliche Anforderungen, die sich aus anderer Richtung ergeben. Das können beispielsweise sein:

Sollten weitere Vorgaben umzusetzen sein ist dies für jede IT-Anwendung zu prüfen und die Anforderungen zu dokumentieren.

5.6 Maßnahmenplan und Risikoanalyse

Das BSI empfiehlt für die umzusetzenden Maßnahmen die IT-Grundschutz-Bausteine zu verwenden.

Beispiel ISMS: Sicherheitsmanagement

| Baustein | Relevanz | Zielobjekt | Begründung |

|---|---|---|---|

| ISMS.1 Sicherheitsmanagement | ja | Informationsverbund |

Beispiel ORP: Organisation und Personal

| Baustein | Relevanz | Zielobjekt | Begründung |

|---|---|---|---|

| ORP.1 Organisation | ja | Informationsverbund | |

| ORP.2 Personal | Ja | Informationsverbund | |

| ORP.3 Sensibilisierung und Schulung zur Informationssicherheit | Ja | Informationsverbund | |

| ORP.4 Identitäts- und Berechtigungsmanagement | Ja | Informationsverbund | |

| ORP.5 Compliance Management (Anforderungsmanagement) | Nein | Wird anderweitig organisiert |

Beispiel SYS: IT-Systeme

| Baustein | Relevanz | Zielobjekt | Begründung |

|---|---|---|---|

| SYS.1.1 Allgemeiner Server | ja | S01, S03 | |

| SYS.1.2.2 Windows Server 2012 | nein | ||

| SYS.1.3 Server unter Linux und Unix | nein | ||

| SYS.1.5 Virtualisierung | ja | S02 (vSphere) | |

| SYS.1.6 Containerisierung | ja | Cloud01 (Kubernetes Cluster bei AWS) | |

| SYS.1.7 IBM Z | nein | ||

| SYS.1.8 Speicherlösungen | ja | NAS01 | |

| SYS.2.1 Allgemeiner Client | ja | CXXX | |

| SYS.2.2.2 Clients unter Windows 8.1 | nein | ||

| SYS.2.2.3 Clients unter Windows 10 | ja | CXX | |

| SYS.2.3 Clients unter Linux und Unix | nein | ||

| SYS.2.4 Clients unter macOS | nein | ||

| SYS.3.1 Laptops | ja | CXX | |

| SYS.3.2.1 Allgemeine Smartphones und Tablets | nein | ||

| SYS.3.2.2 Mobile Device Management (MDM) | ja | [BYOD] | nur BYOD, keine organisationseigenen Smartphones |

| SYS.3.2.3 iOS (for Enterprise) | ja | (BYOD) | BYOD per MDM |

| SYS.3.2.4 Android | ja | (BYOD) | BYOD per MDM |

| SYS.3.3 Mobiltelefon | Pflicht | Informationsverbund | |

| SYS.4.1 Drucker, Kopierer und Multifunktionsgeräte | ja | PR01, PR02, PR03 | |

| SYS.4.3 Eingebettete Systeme | nein | Informationsverbund | |

| SYS.4.4 Allgemeines IoT-Gerät | nein | Informationsverbund | |

| SYS.4.5 Wechseldatenträger | ja | alle mobile Datenträger und USB-Sticks | noch keine volle Inventarisierung |

Weitere zu prüfenden Bausteine mit Maßnahmen sind wie folgt:

Falls die Maßnahmensituation nicht ausreicht (gemäß BSI-Standardanforderungen in unserem Beispiel) ist eine weitere Risikoanalyse durchzuführen um das Schutzkonzept zu erweitern.

5.7 Umsetzungsstand des Maßnahmenplans

Anhand eines Soll-/Ist-Vergleichs kann recht einfach auf Organisationsebene der aktuelle Stand der IT-Sicherheit bestimmt werden.

Maßnahmenplan <= Soll-/Ist-Vergleich => Realisierte Maßnahmen

Das Ergebnis ist eine List von defizitären Maßnahmen die noch einer Umsetzung bedürfen.

6 Risikoanalyse

Die grundlegende Vorgehensweise des BSI IT-Grundschutz sieht keine direkte Risikoanalyse vor. Für die Implementierung von Standard-Sicherheitsmaßnahmen reicht es in der Regel aus, die in den Grundsicherheitsstandards und Maßnahmenkatalogen des BSI beschriebenen Maßnahmen anzuwenden. Damit werden die allgemeinen mit der Technologieanwendung zusammenhängenden Risiken abgedeckt.

Wenn ein IT-System oder eine Anwendung besonders schutzbedürftig oder die Risiken nicht in den BSI-Standarddokumenten beschrieben sind, beschreibt der BSI-Standard 100-3 eine Risikoanalyse auf Basis des IT-Grundschutzes. Es gibt aber auch andere Vorgehensweisen, beispielsweise nach ISO 27005 oder anderen Normen und Standards.

Auch sollte auf eine Risikoanalyse zurückgegriffen werden, wenn Sicherheitsanforderungen verschärft wurden oder wenn der Einsatz von IT-Systemen in Szenarien erfolgt, die in der IT-Grundschutz-Liste nicht vorgesehen sind.

Bei normalem Schutzbedarf kann das eventuell für neue Technologien der Fall sein. Beispielsweise hatte das BSI bis vor kurzem keine Standard-Maßnahmen für den Einsatz von Kubernetes. Auch beim Einsatz von Cloud-Technologien (IaaS/PaaS/SaaS) kann eine eigene Risikobetrachtung Sinn ergeben.

Sollte eine Risikoanalyse notwendig sein, empfiehlt sich häufig eine Zusammenarbeit zwischen den zuständigen fachlichen und technischen Verantwortlichen sowie externen Sicherheitsexperten. Insbesondere können externe Berater eine angriffsorientierte Sichtweise mit einbringen die häufig intern nicht verfügbar ist.

7 Welche gesetzlichen Anforderungen an ein IT-Sicherheitskonzept stellt die DSGVO?

Auch in der DSGVO (Datenschutz-Grundverordnung), die für den Datenschutz in der EU gilt, ist ein IT-Sicherheitskonzept formal nicht erforderlich.

8 Wie unterscheidet sich ein ISMS von einem IT-Sicherheitskonzept?

Ein Information Security Managment System (ISMS) stellt die große Klammer über alle stattfindenden und zu steuernden Prozesse im Rahmen der Informationssicherheit in einem Unternehmen oder einer Behörde dar. Ein IT-Sicherheitskonzept ist üblicherweise ein Bestandteil eines ISMS.

Ein IT-Sicherheitskonzept fokussiert sich in der Ausrichtung auf den Schutz von Daten und Informationen, die in der Informationstechnologie verarbeitet werden.

In der Verantwortung des ISMS liegt beispielsweise die Fortschreibung und laufende Aktualisierung des IT-Sicherheitskonzepts und die Art und Weise wie mit verbliebene Restrisiken umgegangen wird. Ebenso werden die Zuständigkeiten und Verantwortlichkeit geregelt – also der gesamte PDCA-Zyklus.

Bei einem Audit oder einer Zertifizierung (beispielsweise gemäß ISO/IEC 27001 oder TISAX) wird primär das ISMS geprüft.

9 Wer erstellt das IT-Sicherheitskonzepts?

Das konkrete Vorgehen wird vom IT-Sicherheitsbeauftragten vorgegeben. Unterstützung wird von den Leitern der Fachabteilungen und den Verwaltungsmitarbeitern geleistet. Doch Vorsicht, denn zum Erstellen eines IT-Sicherheitskonzepts ist ein umfangreiches Wissen notwendig, das sich niemand in kurzer Zeit aneignen kann.

Oft werden zur umfassenden Identifikation der Risiken und der Ableitung wirkungsvoller und kosteneffizienter Maßnahmen Spezialisten benötigt, die gezielt im Unternehmen eingestellt werden. Solche IT-Sicherheitsspezialisten sind jedoch oft schwer zu finden und haben hohe Gehälter, weshalb sie meist in großen Unternehmen zu finden sind.

Für die Erstellung von eines IT-Sicherheitskonzepts in KMUs (Kleine und mittlere Unternehmen) wird häufig auf externe Berater zurückgegriffen, auch weil eine solche Lösung mittel- und langfristig meist wesentlich kostengünstiger ist.

Häufige Fragen

Was ist der Geltungsbereich eines IT-Sicherheitskonzepts?

Der Informationsverbund des IT-Sicherheitskonzepts entspricht dem Geltungsbereich. Je nach gewünschter Ausrichtung kann dieser sehr verschieden ausfallen. Der Geltungsbereich kann das ganze Unternehmen mit einem oder mehreren Standorten sein. Es gibt aber auch andere Gestaltungsmöglichkeiten.

Falls eine externe Zertifizierung gewünscht sein sollte, ist es empfehlenswert den Informationsverbund frühzeitig mit einem erfahrenen Berater abzustimmen.

Inhalt

Auch interessant

Was ist Datensicherheit? Standards & Technologien

Datensicherheit ist ein wichtiges Thema für alle Unternehmen und Behörden. Erfahren Sie hier mehr über Bedrohungen, Maßnahmen und den rechtlichen...

Weiterlesen...

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Angriffsvektor und Angriffsfläche

Ein Angriffsvektor ist eine Möglichkeit für Angreifer, in ein Netzwerk oder IT-System einzudringen. Zu den typischen Angriffsvektoren gehören ...,

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Was ist MITRE ATT&CK?

Das MITRE ATT&CK Framework ist eine laufend aktualisierte Wissensdatenbank, bestehend aus Taktiken und Techniken von Cyber-Angreifern über den...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

Top 10 Vulnerability Scanner für 2025

Vulnerability Scanner sind automatisierte Tools, mit denen Unternehmen prüfen können, ob ihre Netzwerke, Systeme und Anwendungen Sicherheitslücken...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

CVSS (Common Vulnerability Scoring System)

Der CVSS Score bietet eine numerische Darstellung (0,0 bis 10,0) des Schweregrads einer Sicherheitslücke in der IT. Wir erklären wie das Common...

Weiterlesen...

Schutzziele der Informationssicherheit

Die Informationssicherheit soll die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...

Firewall-Grundlagen & Firewall-Architektur

Firewalls spielen eine entscheidende Rolle beim Schutz von Unternehmensnetzen. Malware, Cyberangriffe und Datenschutzverletzungen können mit dem...

Weiterlesen...Benötigen Sie Unterstützung beim Erstellen Ihres IT-Sicherheitskonzepts?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!