Wesentliches in Kürze

Beitrag teilen

Lesezeit 7 Minuten

1. Was ist ein Angriffsvektor?

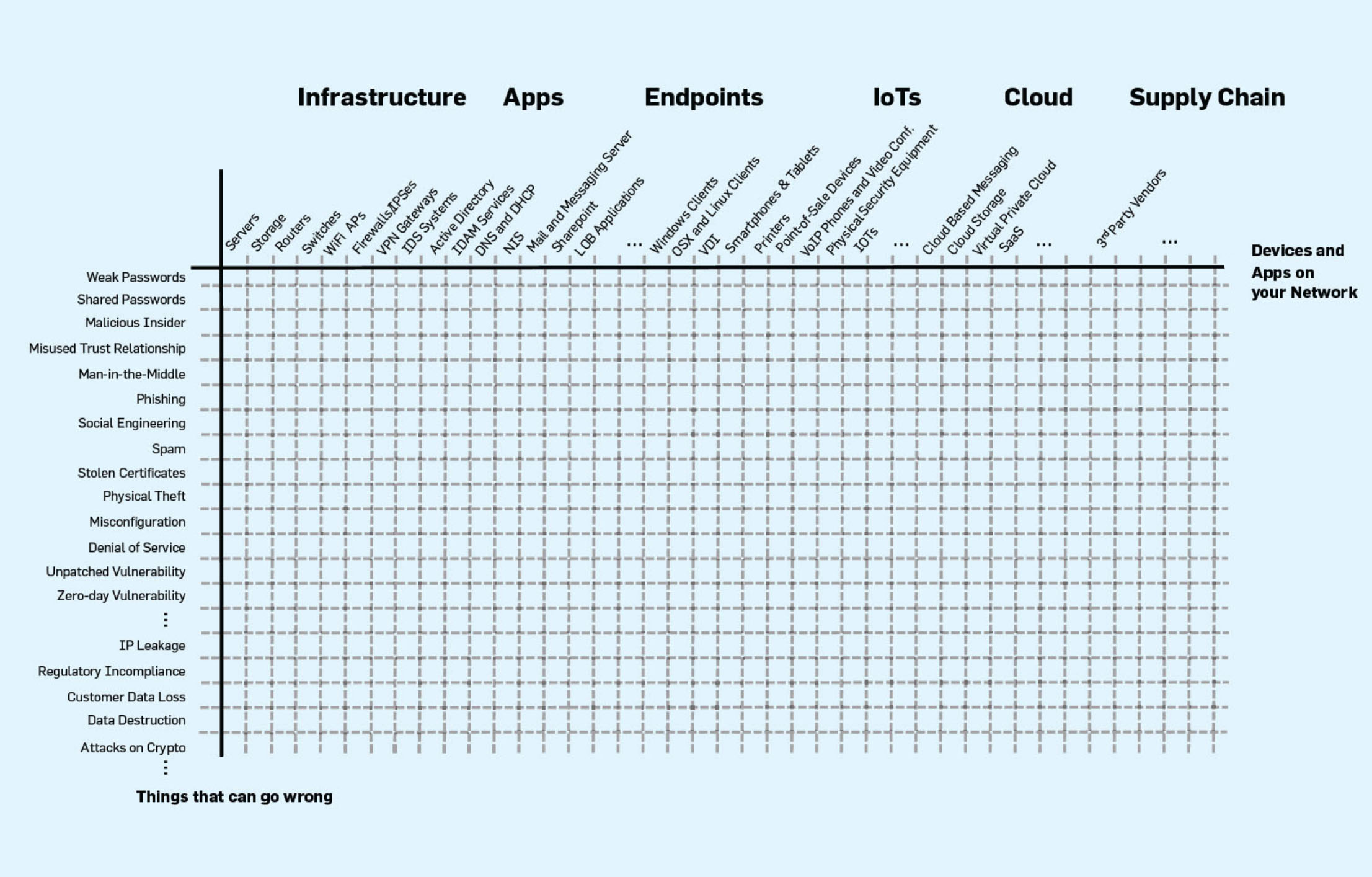

In der IT-Sicherheit ist ein Angriffsvektor (engl. Attack Vector) ein Weg oder eine Technik, mit der ein Angreifer eine Sicherheitslücke ausnutzt, um einen Angriff auf ein Computersystem oder eine Softwarekomponente durchzuführen.

Die Summe aller Angriffsvektoren eines IT-Systems wird auch als Angriffsfläche (engl. Attack Surface) bezeichnet. Je mehr Angriffsvektoren ein IT-System bietet desto größer ist seine Angriffsfläche. Und je größer die Angriffsfläche, desto mehr Optionen hat ein Angreifer das IT-System zu kompromittieren – also um Daten zu manipulieren, löschen, zu stehlen oder um die Kontrolle zu übernehmen.

Häufig ist es nötig mehrere Angriffsvektoren hintereinander oder auch gleichzeitig auszunutzen damit ein Angreifer das gewünschte Ziel erreichen kann.

Beispiel: Zum Stehlen von Daten kann ein Angreifer die folgenden Angriffsvektoren hintereinander ausnutzen:

2. Wie werden Angriffsvektoren ausgenutzt?

Das grundsätzliche Vorgehen zum Ausnutzen von Angriffsvektoren ist häufig wie folgt:

- Die Cyberkriminellen identifizieren ein Zielsystem, in das sie eindringen oder das sie ausnutzen wollen.

- Die Cyberkriminellen verwenden Tools zur Datenerfassung und Beobachtung wie OSINT, E-Mails, Malware oder auch Social-Engineering, um mehr Informationen über das Zielsystem zu erhalten.

- Die Cyberkriminellen nutzen die erhaltene Information, um die Angriffsfläche mit den Angriffsvektoren des Ziels zu ermitteln. Damit werden dann die besten Angriffsvektoren bestimmt und die Werkzeuge entwickelt diese dann auch auszunutzen

- Mit den präparierten Mitteln werden die Sicherungsmaßnahmen durchbrochen und eine unauffällige Malware installiert. Diese initiale Malware enthält häufig noch keine Schadfunktion, sondern nimmt nur Kontakt mit einem zentralen Command & Control Server der Cyberkriminellen auf. Dann legt sich diese Malware „schlafen“ und wartet auf Befehle.

- Danach wird begonnen das Netzwerk zu überwachen, Passwörter und andere Zugänge per Keylogger gestohlen sowie persönlichen und finanziellen Daten in das Internet zu übertragen. Auch können in weiteren Schritten andere Computer infiziert werden, die weiter innen im Netzwerk stehen. In diesem Fall wird der initiale Rechner dann sogar häufig als Kommunikations-Proxy genutzt.

In der Umkehrung – also um Angriffsvektoren vor einer Ausnutzung zu schützen – müssen Richtlinien und Prozesse eingeführt. Damit sollen Angreifer, bösartige Hacker und Kriminelle wirkungsvoll daran gehindert werden Informationen über Angriffsvektoren zu finden und diese auszunutzen.

3. Welche Rolle spielen Angriffsvektoren und die Angriffsfläche?

Je nach Ziel, das ein Angreifer erreichen will, spielt die Prüfung der Angriffsfläche eine entscheidende Rolle.

Bei einem Server, der nicht aus dem Internet erreichbar ist, fällt die Angriffsoberfläche vollkommen anders aus als bei einem öffentlichen Webserver Auch unterscheiden sich häufig die Wahl der Mittel je nach Angriffsziel und der möglichen Angriffsvektoren sowie deren Bewertung hinsichtlich der Erfolgsaussichten, des Aufwandes sowie des Risikos entdeckt zu werden.

Cyberkriminelle verdienen Geld mit illegalen Angriffen auf IT-Systeme oder der dort laufenden Softwaredienste um Bankinformationen, persönliche Daten, Kundenlisten und Firmengeheimnisse zu stehlen. Die Angriffsziele sind dabei häufig IT-Systeme in Unternehmen, beispielsweise der Desktop der Mitarbeiter. Angriffsvektoren beinhalten regelmäßig Social-Engineering-Aktivitäten wie Phishing.

Einige Cyberkriminelle haben aber noch andere, raffiniertere, Methoden entwickelt, um ihre Angriffe zu Geld zu machen, beispielweise die Kompromittierung hunderttausender IT-Systeme, um ein Botnetz aufzubauen, um damit Spam zu versenden, verdeckte Cyberangriffe durchzuführen, Kryptowährungen zu schürfen oder einfach nur zur kostenpflichtigen Weitervermietung des Botnetzes an andere Kriminelle für deren Zwecke. Bei der großen Masse an IT-Systemen sind Angriffsvektoren interessant die hoch-automatisiert ablaufen können, beispielsweise das Scannen des Internets nach IoT-Geräten mit schwacher Sicherheitskonfiguration wie nicht veränderter Standardpasswörter. Beispielsweise hat sich das Mirai-Botnetz über aus dem Internet erreichbare IoT-Geräte und Standardpasswörter ausgebreitet.

4.Typische Angriffsvektoren und Beispiele

Phising nach Passwörtern

Benutzername und Passwort sind weiterhin die am häufigsten verwendeten Zugangsdaten. Als kompromittierte bezeichnet diese, wenn sie für Unbefugte zugänglich geworden sind. Phishing ist eine Technik aus dem Bereich des Social-Engineering bei der eine E-Mail/SMS/Nachricht an eine Person geschickt wurde mit der Aufforderung die Zugangsdaten auf einer gefälschten Website einzugeben. Die gefälschte Website übertragt die gestohlenen Zugangsdaten dann an den Angreifer. Je nach Vorbereitungsaufwand und „Realismus“ ist dieses Vorgehen leider auch heute noch recht wirkungsvoll.

Eine sehr effektive Gegenmaßnahme dieses Angriffsvektors ist die Nutzung einer Zwei-Faktor-Authentisierung (2FA) für Logins.

Ausnutzen von Fehlkonfigurationen

Fehler in der Systemkonfiguration können beispielsweise nicht deaktivierte Setupseiten oder eingerichtete Benutzer mit Standardbenutzernamen und -kennwörtern sein. Auch die nicht genügende Härtung von erreichbaren IT-Systemen, nicht deaktiviere Systemdienste oder eine fehlerhafte Firewall-Konfiguration können darunterfallen. Diese Fehlkonfigurationen stellen für Angreifer einen einfachen Einstiegspunkt dar, den sie ausnutzen können.

Jüngste Malware-Angriffe wie Mirai (Nutzung von Standardpasswörtern über SSH auf IoT Geräten) verdeutlichen diese Bedrohung.

Als Gegenmaßnahme bieten sich hier vernünftige Härtungsregeln an. Auch Penetrationstests können bei der Prüfung auf solche Angriffsvektoren helfen.

Ausnutzen von Schwachstellen in nicht gepatchter Software

Wenn ein IT-System, Netzwerkgerät oder Anwendung eine nicht gepatchte Sicherheitslücke aufweist, kann ein Angreifer dies Ausnutzen, um sich unbefugten Zugang zu verschaffen.

Da echte Zero-Day Angriffe sehr selten sind eignet sich als effektive Gegenmaßnahme das zeitnahe Einspielen aller Software-Patches und Updates.

Ausnutzen von Insiderwissen

Böswillige oder verärgerte Mitarbeiter können sich mit ihren Rechten in Netzwerke und Systeme verbinden, um sensible Informationen wie Kundenlisten (PII) und geistiges Eigentum (IP) zu erlangen.

Gegenmaßnahmen sind hier zugegebenermaßen gar nicht so einfach. Die Umsetzung des „Need-to-know“ Prinzips für die Erteilung von Zugriffsrechten hilft hier aber dennoch weiter da damit sichergestellt wird, dass jeder Mitarbeiter wirklich nur auf die Informationen Zugriff hat welche für die aktuellen Tätigkeiten notwendig sind. Insofern lässt sich zumindest der Schaden in solchen Fällen begrenzen. Prinzipiell könnte auch UBA (User Behavior Analytics) zum Erkennen helfen, in der Praxis ist eine saubere Umsetzung aber recht herausfordernd.

DDoS-Angriffe

Bei DDoS-Angriffen werden die Opfer mit gefälschten Anfragen überschwemmt, so dass ihr IT-System oder das Netzwerk unbrauchbar wird. Damit sind die dort verfügbaren Dienste für die legitimen Empfänger nicht mehr verfügbar. Diese Art von Angriffen zielen häufig auf die Webserver von Finanz-, Handels- und Regierungsorganisationen ab.

Die wichtigsten DDoS-Gegenmaßnahmen sind die Nutzung eines bandbreitenstarken Cloud-Anbieters der den Netzwerkverkehr vorfiltert („Scrubbing-Center“), die Nutzung von regional verteilten Rechenzentren und auch eigene Filtermaßnahmen, beispielsweise über eine Web-Application-Firewall (WAF).

Eindringen in Gebäude

Bei gezielten Angriffen setzen Angreifer häufig physische Angriffsvektoren ein, um starke digitale Kontrollen zu umgehen. Da die Kriminellen damit rechnen, dass IT-Sicherheitsexperten den meisten Aufwand im Cyberbereich investiert haben, wird bei gezielten Angriffen gerne oft auf das Umgehen der physischen Sicherheitsbarrieren wie Türen/Fenster umgestellt. Dazu gehören auch Techniken des Social-Engineerings, um beispielsweise dem Sicherheitsteam an der Eingangspforte einen Servicemitarbeiter oder Handwerker vorzugaukeln. Oder ein Angreifer gibt sich als neuer Angestellter aus und verlässt sich darauf, dass ein echter Angestellter ihm höflich die Tür aufhält, wenn sie zusammen das Firmengebäude betreten.

5. Wie reduziere ich das Risiko, dass Angriffsvektoren ausgenutzt werden?

Kriminelle verwenden eine große Zahl von Methoden, um in die IT-Systeme von Unternehmen einzudringen. Klar, diese Methoden werden ständig weiterentwickelt. Die Aufgabe der Teams für IT-Sicherheit und IT-Betrieb ist es Richtlinien, Werkzeuge und Techniken umzusetzen, die am wirksamsten vor diesen Angriffen schützen. Die nachfolgende Liste soll dabei einige wirksame Schutzmechanismen aufzeigen:

Inhalt

Auch interessant

Was ist Datensicherheit? Standards & Technologien

Datensicherheit ist ein wichtiges Thema für alle Unternehmen und Behörden. Erfahren Sie hier mehr über Bedrohungen, Maßnahmen und den rechtlichen...

Weiterlesen...

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

IT-Sicherheitskonzept in 8 Schritten

Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Es geht darum, die...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Was ist MITRE ATT&CK?

Das MITRE ATT&CK Framework ist eine laufend aktualisierte Wissensdatenbank, bestehend aus Taktiken und Techniken von Cyber-Angreifern über den...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

Top 10 Vulnerability Scanner für 2026

Vulnerability Scanner sind automatisierte Tools, mit denen Unternehmen prüfen können, ob ihre Netzwerke, Systeme und Anwendungen Sicherheitslücken...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

CVSS (Common Vulnerability Scoring System)

Der CVSS Score bietet eine numerische Darstellung (0,0 bis 10,0) des Schweregrads einer Sicherheitslücke in der IT. Wir erklären wie das Common...

Weiterlesen...

Schutzziele der Informationssicherheit

Die Informationssicherheit soll die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...

Firewall-Grundlagen & Firewall-Architektur

Firewalls spielen eine entscheidende Rolle beim Schutz von Unternehmensnetzen. Malware, Cyberangriffe und Datenschutzverletzungen können mit dem...

Weiterlesen...Möchten Sie mehr über Ihre Angriffsoberfläche erfahren?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!