Das Wichtigste in Kürze

Beitrag teilen

Lesezeit 6 Minuten

Was ist das MITRE ATT&CK®?

MITRE ATT&CK® (Adversarial Tactics, Techniques, and Common Knowledge) wurde 2013 von der MITRE Corporation entwickelt, um die Taktiken und Techniken von Angreifern auf Basis von Beobachtungen aus der Praxis zu dokumentieren.

Dabei wollten Forscher das Verhalten von Angreifern und Verteidigern untersuchen, um die Erkennung nach einer Kompromittierung zu verbessern.

Das daraus entstandene ATT&CK-Framework ist eine Wissensdatenbank für Verhaltensweisen von Cyber-Kriminellen und Cyber-Angreifern das die verschiedenen Phasen des Angriffslebenszyklus widerspiegelt.

Die Abstraktion in konkrete Taktiken, Techniken und Subtechnik bieten eine gut verständliche Abstraktionsebene auf deren Basis verschiedene Teams aus der IT-Sicherheit miteinander kommunizieren können.

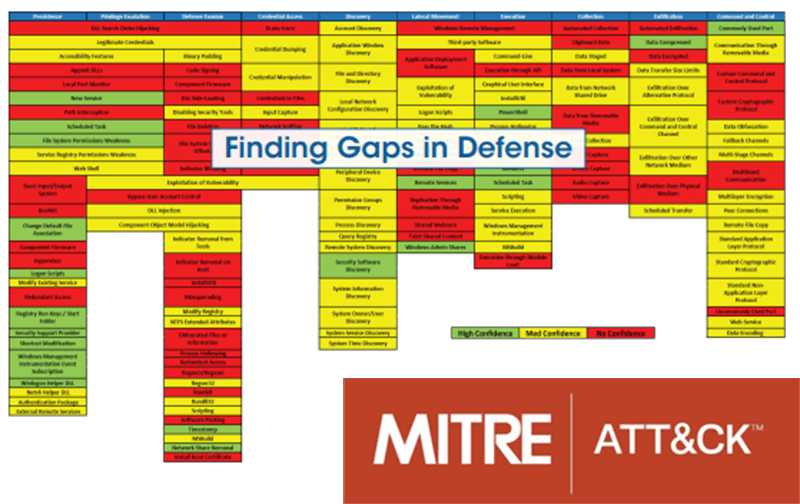

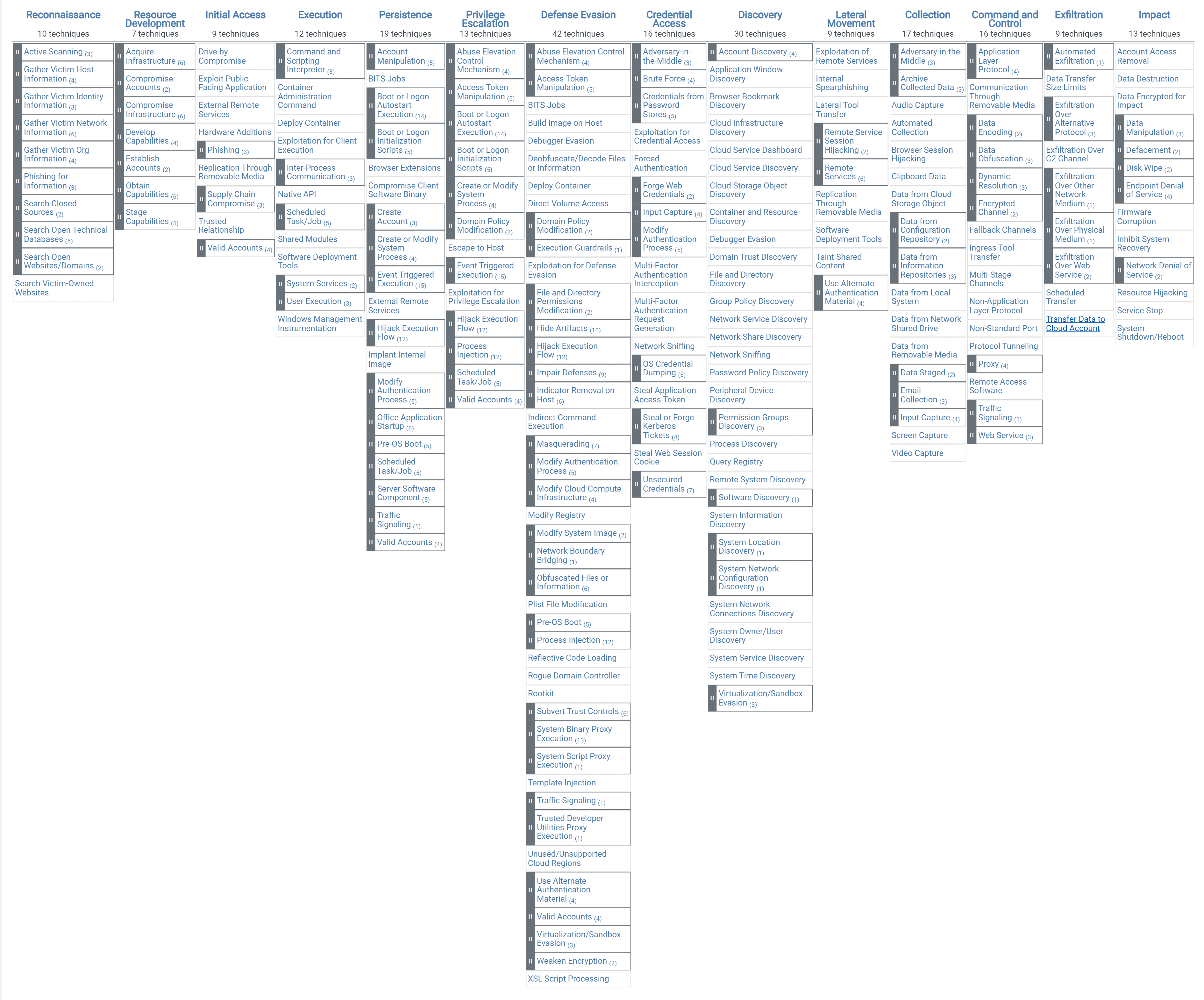

MITRE stellt ATT&CK in Form einer Matrix dar. Die Spaltenüberschriften am oberen Rand werden Taktiken genannt. Die Taktik ist ein Ziel, dass ein Angreifer zu erreichen versucht. Für jede Taktik gibt es eine Reihe von Techniken, wie das Ziel erreicht werden kann.

Die ATT&CK Matrizen: Enterprise, Mobile und ICS

MITRE hat ATT&CK in drei große Bereiche aufgeteilt: Enterprise, Mobile und ICS. Jeder Bereich hat eine eigene Matrix.

Die ATT&CK Enterprise Matrix

Die vollständige ATT&CK Enterprise-Matrix deckt dabei die Bereiche

ab.

Die Taktiken, also die Spaltenbeschriftungen, lassen sich grob als eine Art Cyber-Kill-Chain interpretieren, die allerdings nicht linear durchlaufen werden müssen.

Der Bereich PRE, also die einem Angriff vorausgehenden Aktivitäten, bestehen aus:

- Reconnaissance: Darunter fallen alle Aktivitäten mit denen sich interessante Informationen über Personen, Technologie oder Netzwerkinfrastruktur einer Organisation in Erfahrung bringen lässt.

- Ressource Development: Auf Basis der gesammelten Informationen werden passende Angriffswerkzeuge entwickelt und eine IT-Infrastruktur für den Angriff aufgebaut. Dazu können Phishing Webseiten und eine Command & Control Infrastruktur gehören.

Beispiel einer Enterprise ATT&CK Technik

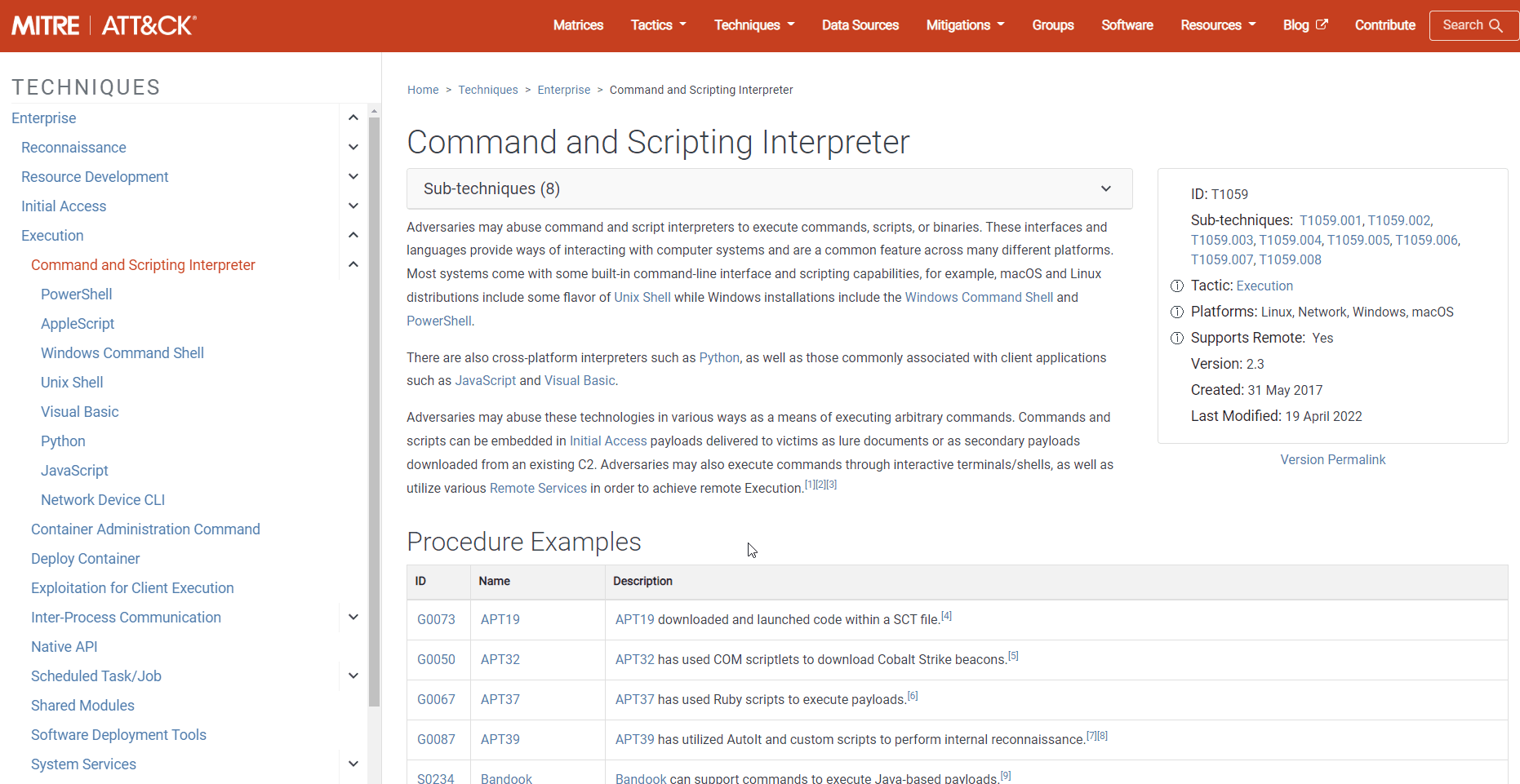

Eine der Taktiken ist zum Beispiel Execution. Damit ein Angreifer auf einem IT-System erfolgreich eigene Befehle zur Ausführung bringen kann, wird er eine oder mehrere der in der Spalte Execution der aufgeführten Techniken anwenden.

Eine Technik ist dabei die Ausführung von durch den Angreifer eingeschleusten Code als Script mit Subtechniken zur Ausführung als Powershell-Skript, CMD-Skript (.BAT), und weiteren. ATT&CK bietet viele Details zu jeder Subtechnik und Technik, inklusive Beschreibungen, Beispielen, Referenzen und Vorschlägen zur Schadensbegrenzung und der Erkennung.

Wie kann ATT&CK Unternehmen konkret helfen?

Das MITRE ATT&CK Framework ist in einer Vielzahl von Situationen praktisch. ATT&CK bietet nicht nur eine umfassende Enzyklopädie für Verteidiger von IT-Infrastrukturen (Cyber-Defense), sondern bildet auch eine Basis für Red Teaming und Penetrationstests. Dies gibt den Verteidigern (Blue Team) und Red Teamern eine gemeinsame Taxonomie von Verhaltensweisen realer Angreifer.

Zu den wichtigsten Anwendungsfälle von MITRE ATT&CK für Unternehmen und öffentliche Organisation zählen dabei:

Simulation von Angreifern mit ATT&CK

Eine aus Blue-Team-Sicht relevante Frage ist häufig wie gut man mit den eingesetzten Verteidigungstechnologien gegenüber aktuellen Angriffstechniken aufgestellt ist. Das Testen der für Angreifer relevanten Techniken in Unternehmen und Organisationen ist sicherlich einer der effektivsten Wege um:

Die Anwendung von ATT&CK-Techniken durch Penetrationstester erhöht das Verständnis der Ergebnisse durch das eigene IT-Sicherheitsteam.

Simulationen können so gestaltet werden, dass sie Techniken widerspiegeln, von denen bekannt ist, dass sie von bestimmten relevanten Akteuren verwendet werden. Dies kann besonders nützlich sein, wenn es darum geht, zu beurteilen, wie erfolgreich bestimmte Angreifer gegen die in der Umgebung vorhandenen Kontrollen vorgehen können.

Software Tools zur Simulation von Angreifern

Darüber hinaus gibt es Software-Tools zum Testen bestimmter Techniken direkt in der eigenen IT-Umgebung und die auch bereits auf das MITRE ATT&CK Framework abgestimmt sind.

Wie immer ist bei der Durchführung von Angriffssimulationen Vorsicht geboten und die Zusammenarbeit mit erfahrenen Penetrationstestern empfohlen.

Die Arbeit mit diesen Werkzeugen besteht dabei grundsätzlich aus drei Phasen.

- Simulation: Es erfolgt eine Auswahl der Kriterien der Simulation auf Grundlage der gewünschten Tests. Dana führt entweder das Software-Tools oder ein Tester manuell die ausgewählte Technik aus.

- Review & Hunt: Untersuchen der Log-Protokolle aller Sicherheitstools sowie anderer präventiver und detektiver eingesetzter Software auf den IT-Systemen. Falls die erwünschte Erkennungsleistung nicht der Beobachtung entspricht, wird dies mit dokumentiert.

- Lernen & Verbessern: Auf Grundlage der Ergebnisse wird geprüft ob eine Verbesserung der Leistung zu Erkennung von unterwünschten Aktivitäten notwendig ist. Dabei sollte berücksichtigt werden, dass nicht immer alle Angriffsmuster oder verhindert werden müssen. Es genügt üblicherweise, wenn genug Stolperdrähte ausgelegt sind.

ATT&CK- Ressourcen

Das MITRE ATT&CK Framework ist ein sehr umfassendes Werkzeug, um das Verhalten von Angreifern besser zu verstehen und auch die eigene IT-Infrastruktur dagegen abzusichern. Es gibt mittlerweile eine Unmenge von wertvollen Informationen und Software-Tools. Nachfolgend findet sich eine kurz kommentierte Liste – ergänzend zu der im vorherigen Abschnitt aufgeführten Softwaretools zur Angriffssimulation.

Inhalt

Auch interessant

Was ist Datensicherheit? Standards & Technologien

Datensicherheit ist ein wichtiges Thema für alle Unternehmen und Behörden. Erfahren Sie hier mehr über Bedrohungen, Maßnahmen und den rechtlichen...

Weiterlesen...

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Angriffsvektor und Angriffsfläche

Ein Angriffsvektor ist eine Möglichkeit für Angreifer, in ein Netzwerk oder IT-System einzudringen. Zu den typischen Angriffsvektoren gehören ...,

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

IT-Sicherheitskonzept in 8 Schritten

Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Es geht darum, die...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

Top 10 Vulnerability Scanner für 2025

Vulnerability Scanner sind automatisierte Tools, mit denen Unternehmen prüfen können, ob ihre Netzwerke, Systeme und Anwendungen Sicherheitslücken...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

CVSS (Common Vulnerability Scoring System)

Der CVSS Score bietet eine numerische Darstellung (0,0 bis 10,0) des Schweregrads einer Sicherheitslücke in der IT. Wir erklären wie das Common...

Weiterlesen...

Schutzziele der Informationssicherheit

Die Informationssicherheit soll die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...

Firewall-Grundlagen & Firewall-Architektur

Firewalls spielen eine entscheidende Rolle beim Schutz von Unternehmensnetzen. Malware, Cyberangriffe und Datenschutzverletzungen können mit dem...

Weiterlesen...Wollen Sie testen, wie widerstandsfähig Ihre IT-Umgebung gegenüber modernen Techniken von Cyber-Angreifer ist?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!