Das Wichtigste in Kürze

Was ist eine Firewall?

Eine Firewall ist ein Netzwerksicherheitssystem, das eine Barriere zwischen zwei Netzwerken errichtet. Sie dient der Überwachung und Kontrolle des eingehenden und ausgehenden Datenverkehrs, um den unbefugten Zugriff auf Computer und Netzwerke zu verhindern.

Zum Vergleich versteht man unter einer "realen Brandmauer" eine physische Barriere, um die Ausbreitung von Waldbränden zu verlangsamen, bis die Einsatzkräfte sie löschen können. In ähnlicher Weise schränken Firewalls die Ausbreitung von Cyber-Bedrohungen ein, bis die IT-Sicherheitsteams sich mit ihnen befassen können.

Firewalls verwenden einen Satz vorkonfigurierter Regeln, die als Firewall-Sicherheitsrichtlinien (engl. Firewall Security Policies) bekannt sind, um zu bestimmen, wie unerwünschter Datenverkehr erkannt und blockiert werden soll.

Firewall-Regeln prüfen die Kontrollinformationen von Datenpaketen oder die Datenpakete selbst (DPI - Deep Packet Inspection) und erlauben oder blockieren sie dann nach Kriterien, die von den IT- oder Sicherheitsadministratoren festgelegt werden. Diese Regeln sind entscheidend dafür, wie eine Firewall das Netz vor Eindringlingen schützt, und die korrekte Verwaltung ist für die Netzsicherheit von entscheidender Bedeutung.

Host-basierte Firewalls und netzwerkbasierte Firewalls

Eine netzbasierte Firewall sichert ein ganzes Computernetz, indem sie den ein- und ausgehenden Datenverkehr in das gesicherte LAN filtert. Solche Firewalls bestehen häufig aus Hardware und bieten eine robustere Verteidigungsbarriere als hostbasierte Firewalls.

Host-basierte Firewalls hingegen verhindern unerlaubten Datenverkehr auf einzelnen Geräten - den so genannten Hosts - und sind softwarebasiert. Ein hervorragendes Beispiel für eine hostbasierte Firewall ist die Windows-Firewall, die standardmäßig auf allen Windows-Systemen installiert ist.

SOHO-Firewalls

In einem typischen Heimnetzwerk mit Smartphones, Babyfonen, Video-Türklingeln und anderen intelligenten Geräten ist die Basis-Firewall im WLAN-Router oder im Modem, das mit dem ISP verbunden ist, in der Regel die einzige Firewall, die in einem Heim- oder SOHO-Netzwerk verwendet wird.

Um die Sicherheit und Funktionalität eines solchen Netzes zu erhöhen, gibt es aber auch spezielle Hardware-Firewalls.

Firewalls für Unternehmen

Unternehmens-Firewalls verbessern die Sicherheitslage, indem sie einen Überblick über Benutzer, Geräte, Anwendungen und Bedrohungen im Netzwerk bieten. Diese Firewalls bieten priorisierte Warnmeldungen und können die meisten über das Netzwerk übertragenen Viren und Würmer verhindern. Zu den zusätzlichen Funktionen von Enterprise-Firewalls gehören die Verhinderung der Übertragung unerwünschter oder anstößiger Inhalte und der Schutz vor unbefugtem Fernzugriff. Viele Firewalls können als VPN-Gateways arbeiten um externen Zugriff gezielt zu erlauben und zu kontrollieren.

Warum brauche ich eine Firewall?

Firewalls gehören zu den grundlegenden Bausteinen der IT-Sicherheit eines Unternehmens. Eine Firewall ist die erste Verteidigungslinie gegen Bedrohungsakteure, die versuchen, den Geschäftsbetrieb zu stören, Unternehmensdaten zu kompromittieren oder den Diebstahl von Daten zum Zwecke finanzieller Gewinne zu begehen.

Eine Firewall kann Angriffe von externen Quellen blockieren

Die Hauptfunktion besteht darin, den unbefugten Zugriff von externen IP-Adressen zu beschränken. Je nach Art und Filterung, die eine Firewall anwenden kann, können die meisten direkten Angriffe blockiert werden.

Eine Web Application Wifewall (WAF) kann beispielsweise URLs vorab auf SQL-Injection-Angriffe (SQLi) oder log4j-Angriffsmuster prüfen.

Eine Firewall kann den Datenverkehr von intern nach extern blockieren

Eine Firewall kann den von internen Systemen ausgehenden Verkehr zu externen Zielen blockieren. So könnte eine Firewall beispielsweise den Zugang zu bekanntermaßen bösartigen IP-Adressen blockieren zum Blockieren von Command-and-Control-Verkehr (C2)oder Websites mit Malware.

Die Fähigkeit von Firewalls, als Werkzeug zu agieren, um unerwünschten Datenverkehr auszusondern, hilft auch dabei, Daten effizient zu organisieren und Konzepte zur Verhinderung von Datenlecks (DLP) umzusetzen. So können beispielsweise Schatten-IT-Anwendungen zu Datenschutzverletzungen führen, wenn Mitarbeiter eine Cloud-basierte Datenfreigabeanwendung außerhalb des Zuständigkeitsbereichs der IT-Abteilung des Unternehmens nutzen, wie beispielsweise einen privaten OneDrive Account.

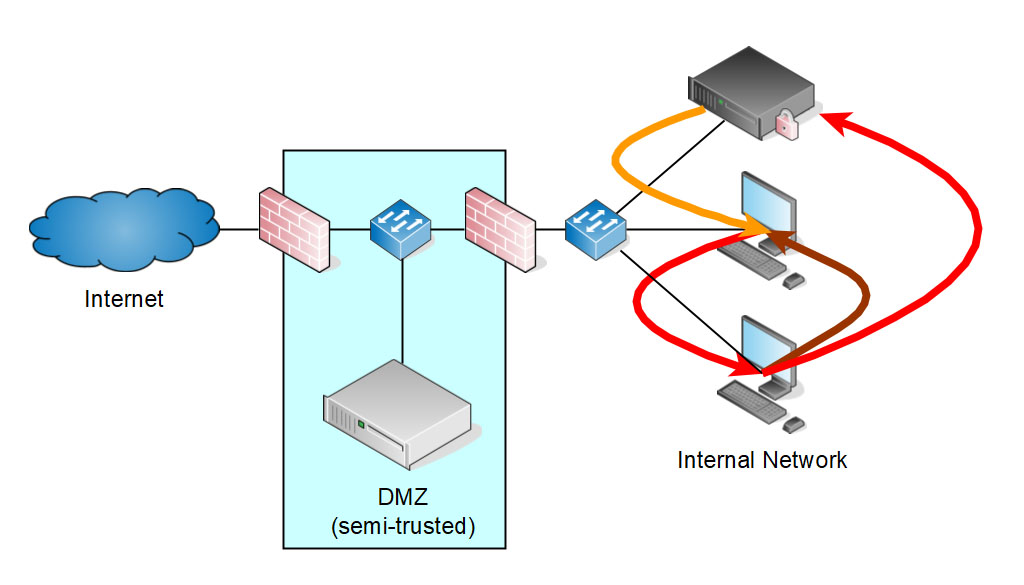

Eine Firewall kann internen Datenverkehr zum Schutz vor Insider-Bedrohungen unterbinden

Insider-Bedrohungen sind eine weitere kritische Herausforderung, zu deren Bewältigung Firewalls beitragen können. Angenommen, jemand hat ein System kompromittiert und arbeitet an einer tieferen Infiltration des Netzwerks. Wenn es keine internen Firewalls gibt, könnte ein Angreifer schnell von einem kompromittierten Client zum nächsten, dann vielleicht zu einem anfälligen Server und schließlich zum Domänencontroller überspringen. Interne Firewalls verhindern oft solche Situationen, die zu einer vollständigen Kompromittierung des LANs führen können.

Wie funktioniert eine Firewall?

Eine Firewall bildet eine Grenze zwischen einem nicht vertrauenswürdigen Netz und dem Netz, das sie schützt. Sie prüft alle Pakete, die in das Netzwerk ein- und ausgehen. Firewalls untersuchen Daten und verwenden eine Reihe von vorkonfigurierten Regeln, um zwischen gutartigen und bösartigen Paketen zu unterscheiden. Verschiedene Firewalls verwenden unterschiedliche Mittel, um Datenpakete auf bösartigen Code zu untersuchen. Dazu gehören Paketfilter-Firewalls, Stateful Inspection Firewalls, Proxy-Firewalls und "Next-Generation Firewalls" (NGFW). Die Filter sortieren unerwünschte Datenpakete aus, während der Rest an den Zielort weitergeleitet werden kann.

Die Regeln können auf verschiedenen Aspekten beruhen, die sich aus den Paketinformationen ergeben, z. B. Quelle-IP, Ziel-IP, dem Verbindungsstatus oder auch dem Inhalt (in diesem Fall oft DPI, Deep Packet Inspection, genannt).

Firewall-Typen nach Filtermethode (Packetfilterungs-Firewall, Stateful Inspection Firewall, Proxy Firewall, Next-Gen Girewall)

Paketfilter-Firewall

Eine Paketfilter-Firewall schränkt den Zugriff auf Pakete auf der Grundlage von Quell- und Zieladressen oder eines bestimmten Transportprotokolls ein. Die Firewall sucht nach Informationen im IP-, TCP- oder UDP-Header, bevor sie entscheidet, ob sie das Paket zulässt oder ablehnt. Eine paketfilternde Firewall untersucht Pakete isoliert und kennt den Kontext des Pakets nicht.

Dies würde es einer Firewall ermöglichen, den Verkehr zu bekanntermaßen bösartigen externen IPs zu blockieren. Reine Paketfilter-Firewalls werden heutzutage nur noch selten eingesetzt.

Stateful Inspection Firewall

Eine Stateful-Inspection-Firewall verwendet Status und Kontext, um Datenpakete zu überwachen. Dies geschieht durch das Verstehen von Verbindungen zwischen Systemen. Dies würde es einer Firewall ermöglichen, externe Systeme mit einem internen System kommunizieren zu lassen, wenn das interne System die Verbindung initiiert hat. Dies ist der Standardanwendungsfall für Benutzer, die mit ihren Browsern auf Webserver zugreifen.

Proxy-Firewall

Eine Proxy-Firewall filtert den Verkehr auf der Anwendungsebene, um die Netzwerkressourcen zu schützen. Die URL-Filterung findet auf dieser Ebene statt. Proxy-Firewalls werden auch als Application Firewalls oder Gateway Firewalls bezeichnet. Die Firewall fungiert als Spiegel des Servers und trennt diesen damit vom Internet.

Angreifer benötigen oft eine direkte Verbindungen zu einem Computer, um ihn zu kompromittieren. Proxy-Firewalls verhindern direkte Verbindungen zum Gerät aus dem Internet und erschweren damit solche Angriffe.

Firewall der nächsten Generation (NGFW)

Um als NGFW zu gelten, muss eine Firewall über Funktionen wie Stateful Inspection, Intrusion Prevention-Mechanismen, die Integration von CTI-Quellen, Application Awareness zum Blockieren unerwünschter Anwendungen, Möglichkeiten zur Abwehr sich entwickelnder Bedrohungen und die Möglichkeit zur Integration von künftigen Informationsquellen verfügen. Firewalls der nächsten Generation werden in der Regel ständig mit Informationen über Bedrohungen gefüttert. Sie können eine zustandsabhängige Prüfung durchführen und Angriffe auf der Anwendungsebene sowie Bedrohungen durch komplexere Malware blockieren.

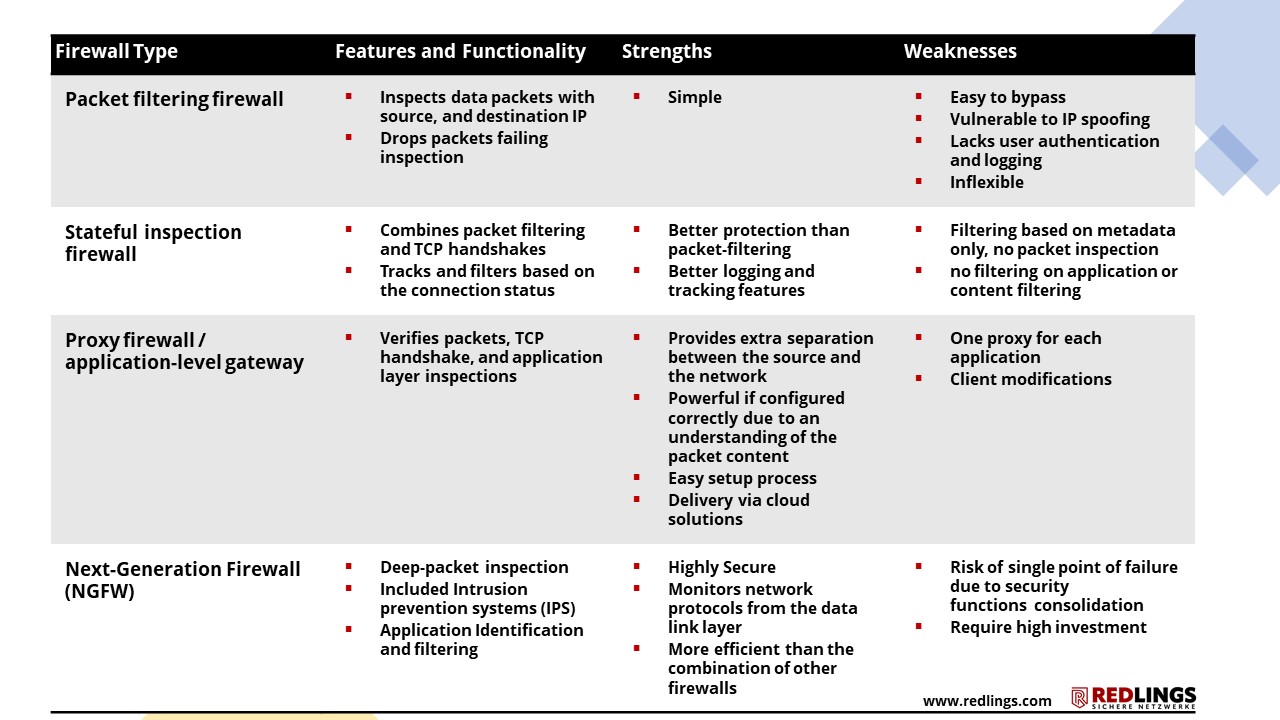

Übersicht

Die nachstehende Tabelle zeigt die Unterschiede zwischen den verschiedenen Firewall-Arten anhand ihrer wichtigsten Merkmale, Stärken und Schwächen:

Fehlende interne Netzwerksegmentierung - warum scheitern flache Netze?

In einem flachen Netz wird die klassische Perimeterverteidigung eingesetzt. Diese Netze können von außen als hart, aber von innen als weich beschrieben werden. Sie sind wenig bis gar nicht segmentiert, so dass Benutzer nicht daran gehindert werden können, auf bestimmte Teile des Netzes zuzugreifen, was es Cyber-Angreifern leicht macht, auf jedes beliebige System zuzugreifen.

Flache Computernetzwerke sind darauf ausgerichtet, die Kosten und den Verwaltungs- und Wartungsaufwand zu minimieren. Diese Netze versagen jedoch oft katastrophal, wenn sie mit modernen Bedrohungen konfrontiert werden.

Flache Netze ermöglichen die Interaktion aller Systeme und Anwendungen, so dass es schwierig ist, zu erkennen, welche Verbindungen und Datenströme legitim sind. Flache interne Netzwerke versagen, da sie wenig oder keine interne Filterung auf den OSI-Schichten Datalink, Network und Transport bieten. Solche Netzwerke können einem Insider-Threat den Zugang zu mehreren kritischen Systemen ermöglichen.

Die Aufteilung eines Netzes in virtuelle LANs (VLANs) hilft nicht gegen solche Bedrohungen.

Trotz dieser Probleme verwenden Unternehmen weiterhin flache Netzwerke, da sie einfach zu warten sind und die Verwaltung zusätzlicher Firewalls - über die Perimeter-Firewall hinaus - unnötig ist.

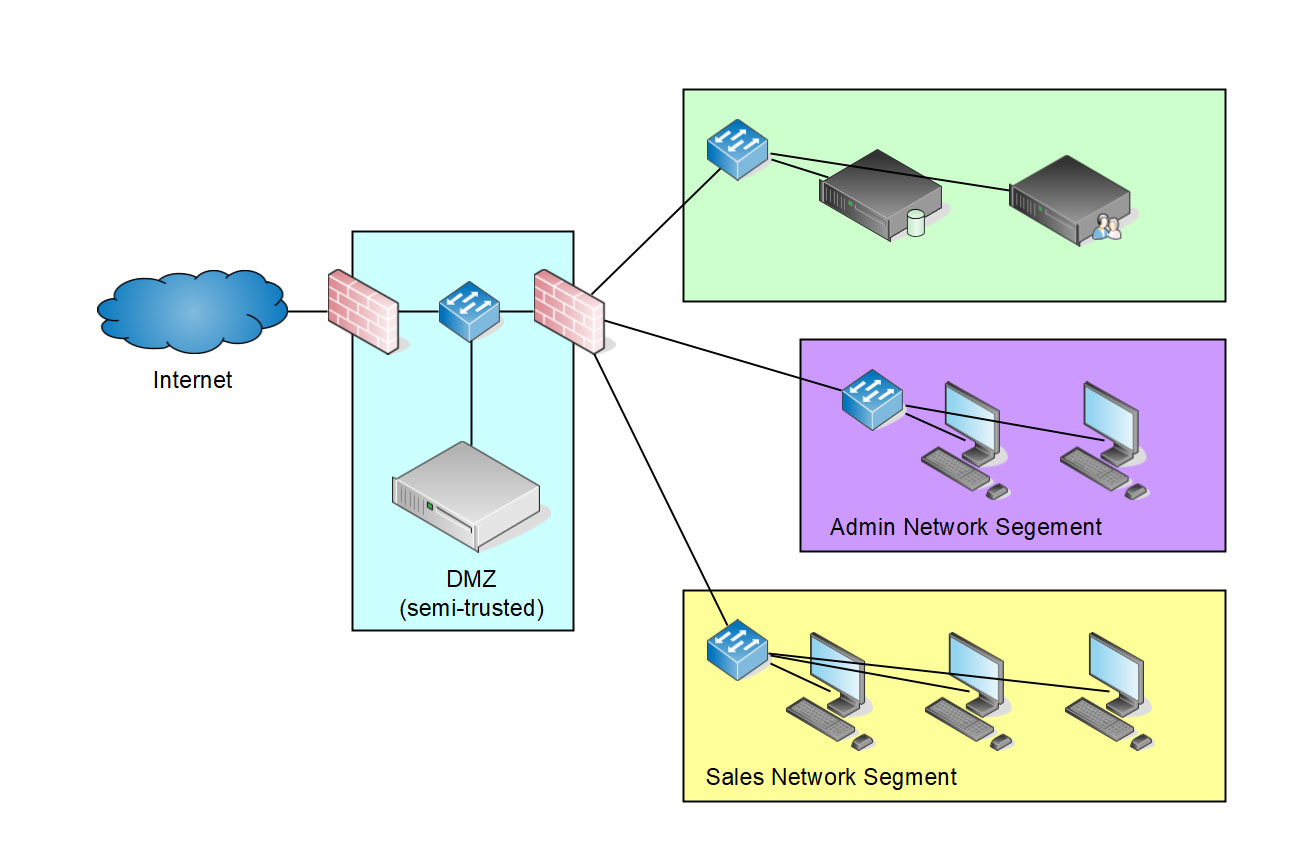

Wie sollte eine Firewall ein Netz segmentieren?

Bei der Segmentierung werden größere Umgebungen oder Netze in kleinere Teile oder Subnetze unterteilt, sogar bis hin zum Host selbst. Die Segmentierung eines Netzes ist eine Möglichkeit, es besser zu verteidigen, indem sie dazu beiträgt, das Eindringen zu erschweren und – im Falle eines Falles – frühzeitig zu erkennen. Obwohl Firewalls den unerlaubten Datenverkehr zwischen den Segmenten verhindern, kann die Segmentierung den Verwaltungsaufwand und die Komplexität erhöhen.

Die Implementierung einer angemessenen Segmentierung ist notwendig, um ein Gleichgewicht zwischen Verwaltungseffizienz und Sicherheitsanforderungen herzustellen. Einfache Netzwerke ohne öffentliche Dienste können eine zweigliedrige Konfiguration verwenden, die das LAN und das Internet umfasst. Ein einfaches Netzwerk, das nur begrenzte öffentliche Dienste anbietet, kann dagegen eine dreistufige Firewall-Konfiguration mit Ports für das Internet, eine DMZ und einen vertrauenswürdigen internen Port verwenden.

Je nach Komplexität des Netzwerks können bei Bedarf zusätzliche Ports hinzugefügt werden. So ist beispielsweise die Segmentierung von Kreditkartenverarbeitungssystemen für die Einhaltung von PCI DSS erforderlich. Weiter muss die Kritikalität der Systeme berücksichtigt werden. Zum Beispiel wäre es sinnvoll einen Domänencontroller oder andere kritische Serverin ein anderes Segment zu legen als die Benutzer-Workstations, um die direkte Angriffsfläche zu verringern.

Schließlich sollten bei der Segmentierung auch die relevanten Bedrohungsszenarien berücksichtigt werden. So verwenden beispielsweise Legacy-Systeme, die nicht gepatcht werden können, sowie industrielle Kontrollsysteme (ICS) oder SCADAs offene Architekturen mit eingeschränkter Authentifizierung/Autorisierung bei Verbindungen mit anderen Systemen. Solche Systeme sollten immer in separaten Segmenten isoliert werden.

Bedrohungen, denen Firewalls immer noch nicht gewachsen sind

Moderne Firewall-Architekturen können die meisten Bedrohungen abwehren. Es gibt jedoch immer noch bestimmte Situationen, in denen sie Probleme haben können. Deep Packet Filtering (DPI) kann Informationspakete aufspüren, blockieren oder umleiten, was die einfache Paketfilterung nicht kann. Allerdings sind nur Proxy-Firewalls und NGFWs in der Lage, Deep Packet Filtering durchzuführen.

Ausgefeilte Cyberangriffe können die Funktionen von Proxy-Firewalls und NGFWs umgehen. Bei Angriffen zur Umgehung der Firewalls werden Pakete so manipuliert, dass ein Proxy/NGFW die Bedrohung nicht erkennt. Darüber hinaus stellt Kryptographie eine Herausforderung dar, da sie durch die eingesetzte Verschlüsselung fast alle Paketprüfmethoden verhindert. Eine Liste von Bedrohungen, mit denen Firewalls zu kämpfen haben, umfasst:

Malware

Eine Paketfilter-Firewall schränkt den Zugriff auf Pakete auf der Grundlage von Quell- und Zieladressen oder eines bestimmten Transportprotokolls ein. Die Firewall sucht nach Informationen im IP-, TCP- oder UDP-Header, bevor sie entscheidet, ob sie das Paket zulässt oder ablehnt. Eine paketfilternde Firewall untersucht Pakete isoliert und kennt den Kontext des Pakets nicht.

Firewalls können den Datenverkehr zu bekannten bösartigen IP-Adressen blockieren. Dennoch kann es in manchen Fällen schwierig sein, Malware zu erkennen. Diese Bedrohungen sind komplex und entwickeln sich ständig weiter, und es besteht immer die Möglichkeit, dass ein Angriff denooch die Systeme kompromittiert.

Insider-Bedrohungen und Insider-Angriffe

Obwohl die Netzwerksegmentierung durch Firewalls die Bewegungsfreiheit von Insider-Bedrohungen einschränken und die Wahrscheinlichkeit der Entdeckung erhöhen kann, reicht sie möglicherweise nicht aus, um Einbrüche zu verhindern. Intrusion-Detection-Systeme, die entweder als dediziertes IDS installiert oder in eine Next-Generation-Firewall integriert sind, können die Erkennung solcher bösartigen Aktivitäten unterstützen. Insider-Bedrohungen bleiben jedoch eine ständige Herausforderung.

Distributed Denial-of-Service-Angriff (DDoS)

Bei einem verteilten Denial-of-Service-Angriff (DDoS) wird ein Netz mit so viel Datenverkehr überflutet, dass es nicht mehr normal funktionieren kann. Diese Angriffe sind besonders schwer zu bewältigen, da sie die Firewall überlasten. Zum Schutz vor DDoS-Angriffen können spezielle DDoS-Schutzdienste von SaaS-Unternehmen erforderlich sein, da diese riesige Verkehrslasten bewältigen können.

Open-Source-Firewalls und kostenlose Firewalls

Organisationen und Einzelpersonen können hochwertige kostenlose und quelloffene Firewalls verwenden. Diese sind besonders nützlich für neue Organisationen, die über ein knappes Budget verfügen. Ähnlich wie bei manchen kommerziellen System könnne manche diese Firewalls auch als Virtuelle Maschinen ausgeführt werden. Im Folgenden finden Sie eine Liste von Beispielen solcher Firewalls:

- OPNSense (abgeleitet von pfSense, sehr leistungsfähige Firewall)

- pfSense (Firewall-Distribution basierend auf FreeBSD und dem Paketfilter pf)

- Netfilter (als Teil des Linux-Kernels)

- Untangle (kommerzielle Firewall, aber kostenlose Version verfügbar)

- IPFire (quelloffen, basierend aufeinemgehärteten Linux)

- nginx

Kommerzielle Firewalls und Hardware-Firewalls

Kommerzielle Firewalls und Hardware-Firewalls werden für reife Unternehmen mit vielen Benutzern empfohlen, die eine starke Sicherheitsstellung benötigen. Beispiele von diesen Firewalls sind:

- CISCO Firepower (abgeleitet von pfSense, sehr leistungsfähige Firewall)

- Fortinet FortiGate (Firewall-Distribution basierend auf FreeBSD und dem Paketfilter pf)

- Palo AltoNetworks NGFW (als Teil des Linux-Kernels)

- JuniperNetworks NGFW (kommerzielle Firewall, aber kostenlose Version verfügbar)

Für einige kommerzielle Firewalls ist eine Softwareversion erhältlich, die als virtuelle Maschine bereitgestellt werden kann.

Host-basierte Software-Firewalls (Personal Firewalls)

Personal Firewalls können Sicherheit auf einzelnen Geräten bieten. Beispiele hierfür sind:

- Microsoft Defender Firewall (Bestandteil von Windows sowie der Windows-Server-Betriebssystemen)

- Avast Premium Security

- Bitdefender Total Security

- Comodo Internet-Sicherheit

- Norton 360 Premium

Für einige kommerzielle Firewalls ist eine Softwareversion erhältlich, die als virtuelle Maschine bereitgestellt werden kann.

Cloud-basierte Firewalls

Diese Firewalls bilden eine virtuelle Barriere und können zum Schutz der Cloud-Infrastruktur beitragen. Dazu gehören:

Security Policies für Firewalls - Wie kann eine Firewall gesichert werden?

Firewalls sind nur so sicher wie ihre Konfiguration. Security Policies (auch: Sicherheitsrichtlinie) für Firewalls sind Regeln, die zur Sicherung von Netzwerken verwendet werden. Der Netzwerkadministrator konfiguriert diese, um festzulegen, welcher Datenverkehr die Firewall passieren darf und welcher Datenverkehr verboten werden soll.

Die Kernkomponenten einer Firewall-Sicherheitsrichtlinie sind die Aktionen und die entsprechenden Bedingungen. Wenn die Firewall ein Datenpaket empfängt, vergleicht sie es mit den Bedingungen der Sicherheitsrichtlinie. Wenn ein Paket eine Bedingung erfüllt, wird es gemäß den in der Richtlinie festgelegten "Aktionen" verarbeitet.

Die Standardrichtlinie ist eine der wichtigsten Überlegungen, die bei der Einrichtung einer Firewall anzustellen sind. Sie bestimmt, was passiert, wenn keine anderen Regeln auf den Datenverkehr passen.Standardmäßig kann eine Firewall jeglichen Verkehr, der nicht den vorherigen Regeln entspricht entweder zulassen oder blockieren.

Die Standardregel sollte jedoch immer so lauten, dass Datenverkehr blockiert wird, der keiner anderen Regel entspricht.

Sicherheitsprüfung und Penetrationstests von Firewalls

Die Prüfung der Firewall-Sicherheit hängt von der Art des Dienstes ab, den eine Firewall erbringt. Das Testen einer einfachen Stateful-Inspection-Firewall unterscheidet sich beispielsweise vom Testen einer fortgeschrittenen Next-Generation-Firewall (NGFW), die über integrierte Intrusion-Detection- und Prevention-Funktionen (IDS/IPS) verfügt und dabei auch die interne Netzwerksegmentierung durchsetzt.

Eine der gängigsten Methoden sind Firewall-Penetrationstests. Dabei konzentriert sich ein solcher Pentest auf die Identifizierung von Firewall-bezogenen Konfigurationsfehlern und Schwachstellen.

Inhalt

Auch interessant

Was ist Datensicherheit? Standards & Technologien

Datensicherheit ist ein wichtiges Thema für alle Unternehmen und Behörden. Erfahren Sie hier mehr über Bedrohungen, Maßnahmen und den rechtlichen...

Weiterlesen...

Authentifizierung: Unterschiede zur Authentisierung und Autorisierung

Authentisierung, Authentifizierung und Autorisierung sind Begriffe, die in der IT-Security verwendet werden. Sie mögen ähnlich klingen, sind aber...

Weiterlesen...

Angriffsvektor und Angriffsfläche

Ein Angriffsvektor ist eine Möglichkeit für Angreifer, in ein Netzwerk oder IT-System einzudringen. Zu den typischen Angriffsvektoren gehören ...,

Weiterlesen...

Buffer-Overflow

Ein Buffer-Overflow ist ein Programmierfehler, die von Hackern ausgenutzt werden kann, um sich unbefugten Zugang zu IT-Systemen zu verschaffen. Er ist...

Weiterlesen...

IT-Sicherheitskonzept in 8 Schritten

Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Es geht darum, die...

Weiterlesen...

Proxy Server

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Was ist MITRE ATT&CK?

Das MITRE ATT&CK Framework ist eine laufend aktualisierte Wissensdatenbank, bestehend aus Taktiken und Techniken von Cyber-Angreifern über den...

Weiterlesen...

Endpoint Security

Ein Proxy-Server arbeitet als Vermittler zwischen zweit IT-Systemen. Proxyserver bieten je nach Anwendungsfall, Bedarf oder Unternehmensrichtlinien...

Weiterlesen...

Need-to-Know-Prinzip

Das Need-to-know-Prinzip beschreibt ein Sicherheitsziel für vertrauliche Informationen. Der Zugriff sollte nur dann für einen Benutzer freigegeben...

Weiterlesen...

Top 10 Vulnerability Scanner für 2025

Vulnerability Scanner sind automatisierte Tools, mit denen Unternehmen prüfen können, ob ihre Netzwerke, Systeme und Anwendungen Sicherheitslücken...

Weiterlesen...

NTLM-Authentifizierung

In diesem Artikel erklären wir, was die NTLM-Authentifizierung ist, wie sie funktioniert und wie sie von Angreifern ausgenutzt werden kann.

Weiterlesen...

Informationssicherheitsmanagementsystem (ISMS)

Ein Information Security Management System (ISMS) definiert Methoden, um die Informationssicherheit in einer Organisation zu gewährleisten.

Weiterlesen...

CVSS (Common Vulnerability Scoring System)

Der CVSS Score bietet eine numerische Darstellung (0,0 bis 10,0) des Schweregrads einer Sicherheitslücke in der IT. Wir erklären wie das Common...

Weiterlesen...

Schutzziele der Informationssicherheit

Die Informationssicherheit soll die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen...

Weiterlesen...

CIS Controls kurz erklärt

Die CIS Critical Security Controls (CIS Controls) sind eine priorisierte Liste von Schutzmaßnahmen um die häufigsten Cyberangriffe auf IT-Systeme...

Weiterlesen...

Karriereguide Pentester

Wie wird man eigentlich Pentester? Was verdient ein Pentester? Haben Quereinsteiger auch eine Chance? Und was macht ein Penetration Tester so den...

Weiterlesen...Haben Sie Interesse an einem Penetrationstest Ihrer Firewall?

Rufen Sie uns doch einfach an oder schreiben Sie uns eine Nachricht!